这是本节的多页打印视图。

点击此处打印 .

返回本页常规视图 .

教程 Kubernetes 文档的这一部分包含教程。每个教程展示了如何完成一个比单个

任务 更大的目标。

通常一个教程有几个部分,每个部分都有一系列步骤。在浏览每个教程之前,

您可能希望将标准化术语表 页面添加到书签,供以后参考。

基础知识 配置 无状态应用程序 有状态应用程序 集群 服务 接下来 如果您想编写教程,请参阅内容页面类型

以获取有关教程页面类型的信息。

1 - 你好,Minikube 本教程向你展示如何使用 Minikube 和 Katacoda

在 Kubernetes 上运行一个应用示例。Katacoda 提供免费的浏览器内 Kubernetes 环境。

教程目标 将一个示例应用部署到 Minikube。 运行应用程序。 查看应用日志 准备开始 本教程提供了容器镜像,使用 NGINX 来对所有请求做出回应:

创建 Minikube 集群 点击 启动终端

Launch Terminal 说明: 如果你在本地安装了 Minikube,运行 minikube start。

在运行 minikube dashboard 之前,你应该打开一个新终端,

在此启动 minikube dashboard ,然后切换回主终端。

在浏览器中打开 Kubernetes 仪表板(Dashboard):

仅限 Katacoda 环境:在终端窗口的顶部,单击加号,然后单击 选择要在主机 1 上查看的端口 。 仅限 Katacoda 环境:输入“30000”,然后单击 显示端口 。 说明: dashboard 命令启用仪表板插件,并在默认的 Web 浏览器中打开代理。你可以在仪表板上创建 Kubernetes 资源,例如 Deployment 和 Service。

如果你以 root 用户身份在环境中运行,

请参见使用 URL 打开仪表板 。

要停止代理,请运行 Ctrl+C 退出该进程。仪表板仍在运行中。

使用 URL 打开仪表板 如果你不想打开 Web 浏览器,请使用 url 标志运行显示板命令以得到 URL:

创建 Deployment Kubernetes Pod Deployment

使用 kubectl create 命令创建管理 Pod 的 Deployment。该 Pod 根据提供的 Docker

镜像运行 Container。

kubectl create deployment hello-node --image= k8s.gcr.io/echoserver:1.4

查看 Deployment:

输出结果类似于这样:

NAME READY UP-TO-DATE AVAILABLE AGE

hello-node 1/1 1 1 1m

查看 Pod:

输出结果类似于这样:

NAME READY STATUS RESTARTS AGE

hello-node-5f76cf6ccf-br9b5 1/1 Running 0 1m

查看集群事件:

查看 kubectl 配置:

创建 Service 默认情况下,Pod 只能通过 Kubernetes 集群中的内部 IP 地址访问。

要使得 hello-node 容器可以从 Kubernetes 虚拟网络的外部访问,你必须将 Pod

暴露为 Kubernetes Service

使用 kubectl expose 命令将 Pod 暴露给公网:

kubectl expose deployment hello-node --type= LoadBalancer --port= 8080

这里的 --type=LoadBalancer 参数表明你希望将你的 Service 暴露到集群外部。

镜像 k8s.gcr.io/echoserver 中的应用程序代码仅监听 TCP 8080 端口。

如果你用 kubectl expose 暴露了其它的端口,客户端将不能访问其它端口。

查看你刚刚创建的 Service:

输出结果类似于这样:

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

hello-node LoadBalancer 10.108.144.78 <pending> 8080:30369/TCP 21s

kubernetes ClusterIP 10.96.0.1 <none> 443/TCP 23m

对于支持负载均衡器的云服务平台而言,平台将提供一个外部 IP 来访问该服务。

在 Minikube 上,LoadBalancer 使得服务可以通过命令 minikube service 访问。

运行下面的命令:

minikube service hello-node

仅限 Katacoda 环境:单击加号,然后单击 选择要在主机 1 上查看的端口 。 仅限 Katacoda 环境:请注意在 service 输出中与 8080 对应的长度为 5 位的端口号。

此端口号是随机生成的,可能与你的不同。

在端口号文本框中输入你自己的端口号,然后单击显示端口。

对应于上面的例子,需要输入 30369。

这将打开一个浏览器窗口,为你的应用程序提供服务并显示应用的响应。

启用插件 Minikube 有一组内置的 插件 ,

可以在本地 Kubernetes 环境中启用、禁用和打开。

列出当前支持的插件:

输出结果类似于这样:

addon-manager: enabled

dashboard: enabled

default-storageclass: enabled

efk: disabled

freshpod: disabled

gvisor: disabled

helm-tiller: disabled

ingress: disabled

ingress-dns: disabled

logviewer: disabled

metrics-server: disabled

nvidia-driver-installer: disabled

nvidia-gpu-device-plugin: disabled

registry: disabled

registry-creds: disabled

storage-provisioner: enabled

storage-provisioner-gluster: disabled

启用插件,例如 metrics-server:

minikube addons enable metrics-server

输出结果类似于这样:

metrics-server was successfully enabled

查看刚才创建的 Pod 和 Service:

kubectl get pod,svc -n kube-system

输出结果类似于这样:

NAME READY STATUS RESTARTS AGE

pod/coredns-5644d7b6d9-mh9ll 1/1 Running 0 34m

pod/coredns-5644d7b6d9-pqd2t 1/1 Running 0 34m

pod/metrics-server-67fb648c5 1/1 Running 0 26s

pod/etcd-minikube 1/1 Running 0 34m

pod/influxdb-grafana-b29w8 2/2 Running 0 26s

pod/kube-addon-manager-minikube 1/1 Running 0 34m

pod/kube-apiserver-minikube 1/1 Running 0 34m

pod/kube-controller-manager-minikube 1/1 Running 0 34m

pod/kube-proxy-rnlps 1/1 Running 0 34m

pod/kube-scheduler-minikube 1/1 Running 0 34m

pod/storage-provisioner 1/1 Running 0 34m

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/metrics-server ClusterIP 10.96.241.45 <none> 80/TCP 26s

service/kube-dns ClusterIP 10.96.0.10 <none> 53/UDP,53/TCP 34m

service/monitoring-grafana NodePort 10.99.24.54 <none> 80:30002/TCP 26s

service/monitoring-influxdb ClusterIP 10.111.169.94 <none> 8083/TCP,8086/TCP 26s

禁用 metrics-server:

minikube addons disable metrics-server

输出结果类似于这样:

metrics-server was successfully disabled

清理 现在可以清理你在集群中创建的资源:

kubectl delete service hello-node

kubectl delete deployment hello-node

可选地,停止 Minikube 虚拟机(VM):

可选地,删除 Minikube 虚拟机(VM):

接下来 2 - 学习 Kubernetes 基础知识 Kubernetes 基础 本教程介绍了 Kubernetes 集群编排系统的基础知识。每个模块包含关于 Kubernetes 主要特性和概念的一些背景信息,并包括一个在线互动教程。这些互动教程让您可以自己管理一个简单的集群及其容器化应用程序。

使用互动教程,您可以学习:

在集群上部署容器化应用程序 弹性部署 使用新的软件版本,更新容器化应用程序 调试容器化应用程序 教程 Katacoda 在您的浏览器中运行一个虚拟终端,在浏览器中运行 Minikube,这是一个可在任何地方小规模本地部署的 Kubernetes 集群。不需要安装任何软件或进行任何配置;每个交互性教程都直接从您的网页浏览器上运行。

Kubernetes 可以为您做些什么? 通过现代的 Web 服务,用户希望应用程序能够 24/7 全天候使用,开发人员希望每天可以多次发布部署新版本的应用程序。 容器化可以帮助软件包达成这些目标,使应用程序能够以简单快速的方式发布和更新,而无需停机。Kubernetes 帮助您确保这些容器化的应用程序在您想要的时间和地点运行,并帮助应用程序找到它们需要的资源和工具。Kubernetes 是一个可用于生产的开源平台,根据 Google 容器集群方面积累的经验,以及来自社区的最佳实践而设计。

2.1 - 创建集群 2.1.1 - 使用 Minikube 创建集群 目标 了解 Kubernetes 集群。 了解 Minikube 。 使用在线终端开启一个 Kubernetes 集群。 Kubernetes 集群 Kubernetes 协调一个高可用计算机集群,每个计算机作为独立单元互相连接工作。 Kubernetes 中的抽象允许您将容器化的应用部署到集群,而无需将它们绑定到某个特定的独立计算机。为了使用这种新的部署模型,应用需要以将应用与单个主机分离的方式打包:它们需要被容器化。与过去的那种应用直接以包的方式深度与主机集成的部署模型相比,容器化应用更灵活、更可用。 Kubernetes 以更高效的方式跨集群自动分发和调度应用容器。 Kubernetes 是一个开源平台,并且可应用于生产环境。

一个 Kubernetes 集群包含两种类型的资源:

Master 调度整个集群Nodes 负责运行应用Kubernetes 是一个生产级别的开源平台,可协调在计算机集群内和跨计算机集群的应用容器的部署(调度)和执行.

Master 负责管理整个集群。 Master 协调集群中的所有活动,例如调度应用、维护应用的所需状态、应用扩容以及推出新的更新。

Node 是一个虚拟机或者物理机,它在 Kubernetes 集群中充当工作机器的角色 每个Node都有 Kubelet , 它管理 Node 而且是 Node 与 Master 通信的代理。 Node 还应该具有用于处理容器操作的工具,例如 Docker 或 rkt 。处理生产级流量的 Kubernetes 集群至少应具有三个 Node 。

Master 管理集群,Node 用于托管正在运行的应用。

在 Kubernetes 上部署应用时,您告诉 Master 启动应用容器。 Master 就编排容器在集群的 Node 上运行。 Node 使用 Master 暴露的 Kubernetes API 与 Master 通信。 终端用户也可以使用 Kubernetes API 与集群交互。

Kubernetes 既可以部署在物理机上也可以部署在虚拟机上。您可以使用 Minikube 开始部署 Kubernetes 集群。 Minikube 是一种轻量级的 Kubernetes 实现,可在本地计算机上创建 VM 并部署仅包含一个节点的简单集群。 Minikube 可用于 Linux , macOS 和 Windows 系统。Minikube CLI 提供了用于引导集群工作的多种操作,包括启动、停止、查看状态和删除。在本教程里,您可以使用预装有 Minikube 的在线终端进行体验。

既然您已经知道 Kubernetes 是什么,让我们转到在线教程并启动我们的第一个 Kubernetes 集群!

2.2 - 部署应用 2.2.1 - 使用 kubectl 创建 Deployment 目标 学习了解应用的部署 使用 kubectl 在 Kubernetes 上部署第一个应用 Kubernetes 部署 一旦运行了 Kubernetes 集群,就可以在其上部署容器化应用程序。

为此,您需要创建 Kubernetes Deployment 配置。Deployment 指挥 Kubernetes 如何创建和更新应用程序的实例。创建 Deployment 后,Kubernetes master 将应用程序实例调度到集群中的各个节点上。

创建应用程序实例后,Kubernetes Deployment 控制器会持续监视这些实例。 如果托管实例的节点关闭或被删除,则 Deployment 控制器会将该实例替换为群集中另一个节点上的实例。 这提供了一种自我修复机制来解决机器故障维护问题。

在没有 Kubernetes 这种编排系统之前,安装脚本通常用于启动应用程序,但它们不允许从机器故障中恢复。通过创建应用程序实例并使它们在节点之间运行, Kubernetes Deployments 提供了一种与众不同的应用程序管理方法。

Deployment 负责创建和更新应用程序的实例

部署你在 Kubernetes 上的第一个应用程序 您可以使用 Kubernetes 命令行界面 Kubectl 创建和管理 Deployment。Kubectl 使用 Kubernetes API 与集群进行交互。在本单元中,您将学习创建在 Kubernetes 集群上运行应用程序的 Deployment 所需的最常见的 Kubectl 命令。

创建 Deployment 时,您需要指定应用程序的容器映像以及要运行的副本数。您可以稍后通过更新 Deployment 来更改该信息; 模块 5 和 6 讨论了如何扩展和更新 Deployments。

应用程序需要打包成一种受支持的容器格式,以便部署在 Kubernetes 上

对于我们的第一次部署,我们将使用打包在 Docker 容器中的 Node.js 应用程序。

要创建 Node.js 应用程序并部署 Docker 容器,请按照

你好 Minikube 教程 .

现在您已经了解了 Deployment 的内容,让我们转到在线教程并部署我们的第一个应用程序!

2.3 - 了解你的应用 2.3.1 - 查看 pod 和工作节点 目标 了解 Kubernetes Pod。 了解 Kubernetes 工作节点。 对已部署的应用故障排除。 Kubernetes Pods 在模块 2 创建 Deployment 时, Kubernetes 添加了一个 Pod 来托管你的应用实例。Pod 是 Kubernetes 抽象出来的,表示一组一个或多个应用程序容器(如 Docker),以及这些容器的一些共享资源。这些资源包括:

共享存储,当作卷 网络,作为唯一的集群 IP 地址 有关每个容器如何运行的信息,例如容器映像版本或要使用的特定端口。 Pod 为特定于应用程序的“逻辑主机”建模,并且可以包含相对紧耦合的不同应用容器。例如,Pod 可能既包含带有 Node.js 应用的容器,也包含另一个不同的容器,用于提供 Node.js 网络服务器要发布的数据。Pod 中的容器共享 IP 地址和端口,始终位于同一位置并且共同调度,并在同一工作节点上的共享上下文中运行。

Pod是 Kubernetes 平台上的原子单元。 当我们在 Kubernetes 上创建 Deployment 时,该 Deployment 会在其中创建包含容器的 Pod (而不是直接创建容器)。每个 Pod 都与调度它的工作节点绑定,并保持在那里直到终止(根据重启策略)或删除。 如果工作节点发生故障,则会在群集中的其他可用工作节点上调度相同的 Pod。

Pod 是一组一个或多个应用程序容器(例如 Docker),包括共享存储(卷), IP 地址和有关如何运行它们的信息。

工作节点 一个 pod 总是运行在 工作节点 。工作节点是 Kubernetes 中的参与计算的机器,可以是虚拟机或物理计算机,具体取决于集群。每个工作节点由主节点管理。工作节点可以有多个 pod ,Kubernetes 主节点会自动处理在群集中的工作节点上调度 pod 。 主节点的自动调度考量了每个工作节点上的可用资源。

每个 Kubernetes 工作节点至少运行:

Kubelet,负责 Kubernetes 主节点和工作节点之间通信的过程; 它管理 Pod 和机器上运行的容器。 容器运行时(如 Docker)负责从仓库中提取容器镜像,解压缩容器以及运行应用程序。 如果它们紧耦合并且需要共享磁盘等资源,这些容器应在一个 Pod 中编排。

使用 kubectl 进行故障排除 在模块 2 ,您使用了 Kubectl 命令行界面。 您将继续在第3单元中使用它来获取有关已部署的应用程序及其环境的信息。 最常见的操作可以使用以下 kubectl 命令完成:

kubectl get - 列出资源kubectl describe - 显示有关资源的详细信息kubectl logs - 打印 pod 和其中容器的日志kubectl exec - 在 pod 中的容器上执行命令您可以使用这些命令查看应用程序的部署时间,当前状态,运行位置以及配置。

现在我们了解了有关集群组件和命令行的更多信息,让我们来探索一下我们的应用程序。

工作节点是 Kubernetes 中的负责计算的机器,可能是VM或物理计算机,具体取决于群集。多个 Pod 可以在一个工作节点上运行。

2.4 - 公开地暴露你的应用 2.4.1 - 使用 Service 暴露您的应用 目标 了解 Kubernetes 中的 Service 了解 标签(Label) 和 标签选择器(Label Selector) 对象如何与 Service 关联 在 Kubernetes 集群外用 Service 暴露应用 Kubernetes Service 总览 Kubernetes Pod 是转瞬即逝的。 Pod 实际上拥有 生命周期 。 当一个工作 Node 挂掉后, 在 Node 上运行的 Pod 也会消亡。 ReplicaSet 会自动地通过创建新的 Pod 驱动集群回到目标状态,以保证应用程序正常运行。 换一个例子,考虑一个具有3个副本数的用作图像处理的后端程序。这些副本是可替换的; 前端系统不应该关心后端副本,即使 Pod 丢失或重新创建。也就是说,Kubernetes 集群中的每个 Pod (即使是在同一个 Node 上的 Pod )都有一个惟一的 IP 地址,因此需要一种方法自动协调 Pod 之间的变更,以便应用程序保持运行。

Kubernetes 中的服务(Service)是一种抽象概念,它定义了 Pod 的逻辑集和访问 Pod 的协议。Service 使从属 Pod 之间的松耦合成为可能。 和其他 Kubernetes 对象一样, Service 用 YAML (更推荐) 或者 JSON 来定义. Service 下的一组 Pod 通常由 LabelSelector (请参阅下面的说明为什么您可能想要一个 spec 中不包含selector的服务)来标记。

尽管每个 Pod 都有一个唯一的 IP 地址,但是如果没有 Service ,这些 IP 不会暴露在群集外部。Service 允许您的应用程序接收流量。Service 也可以用在 ServiceSpec 标记type的方式暴露

ClusterIP (默认) - 在集群的内部 IP 上公开 Service 。这种类型使得 Service 只能从集群内访问。NodePort - 使用 NAT 在集群中每个选定 Node 的相同端口上公开 Service 。使用<NodeIP>:<NodePort> 从集群外部访问 Service。是 ClusterIP 的超集。LoadBalancer - 在当前云中创建一个外部负载均衡器(如果支持的话),并为 Service 分配一个固定的外部IP。是 NodePort 的超集。ExternalName - 通过返回带有该名称的 CNAME 记录,使用任意名称(由 spec 中的externalName指定)公开 Service。不使用代理。这种类型需要kube-dns的v1.7或更高版本。更多关于不同 Service 类型的信息可以在使用源 IP 教程。 也请参阅 连接应用程序和 Service 。

另外,需要注意的是有一些 Service 的用例没有在 spec 中定义selector。 一个没有selector创建的 Service 也不会创建相应的端点对象。这允许用户手动将服务映射到特定的端点。没有 selector 的另一种可能是您严格使用type: ExternalName来标记。

总结 将 Pod 暴露给外部通信 跨多个 Pod 的负载均衡 使用标签(Label) Kubernetes 的 Service 是一个抽象层,它定义了一组 Pod 的逻辑集,并为这些 Pod 支持外部流量暴露、负载平衡和服务发现。

Service 通过一组 Pod 路由通信。Service 是一种抽象,它允许 Pod 死亡并在 Kubernetes 中复制,而不会影响应用程序。在依赖的 Pod (如应用程序中的前端和后端组件)之间进行发现和路由是由Kubernetes Service 处理的。

Service 匹配一组 Pod 是使用 标签(Label)和选择器(Selector) , 它们是允许对 Kubernetes 中的对象进行逻辑操作的一种分组原语。标签(Label)是附加在对象上的键/值对,可以以多种方式使用:

指定用于开发,测试和生产的对象 嵌入版本标签 使用 Label 将对象进行分类 你也可以在创建 Deployment 的同时用 --expose创建一个 Service 。

标签(Label)可以在创建时或之后附加到对象上。他们可以随时被修改。现在使用 Service 发布我们的应用程序并添加一些 Label 。

2.5 - 缩放你的应用 2.5.1 - 运行应用程序的多个实例 扩缩应用程序 在之前的模块中,我们创建了一个 Deployment ,然后通过 Service 让其可以开放访问。Deployment 仅为跑这个应用程序创建了一个 Pod。 当流量增加时,我们需要扩容应用程序满足用户需求。

扩缩 是通过改变 Deployment 中的副本数量来实现的。

在运行 kubectl run 命令时,你可以通过设置 --replicas 参数来设置 Deployment 的副本数。

扩展 Deployment 将创建新的 Pods,并将资源调度请求分配到有可用资源的节点上,收缩 会将 Pods 数量减少至所需的状态。Kubernetes 还支持 Pods 的自动缩放 ,但这并不在本教程的讨论范围内。将 Pods 数量收缩到0也是可以的,但这会终止 Deployment 上所有已经部署的 Pods。

运行应用程序的多个实例需要在它们之间分配流量。服务 (Service)有一种负载均衡器类型,可以将网络流量均衡分配到外部可访问的 Pods 上。服务将会一直通过端点来监视 Pods 的运行,保证流量只分配到可用的 Pods 上。

扩缩是通过改变 Deployment 中的副本数量来实现的。

一旦有了多个应用实例,就可以没有宕机地滚动更新。我们将会在下面的模块中介绍这些。现在让我们使用在线终端来体验一下应用程序的扩缩过程。

2.6 - 更新你的应用 2.6.1 - 执行滚动更新 更新应用程序 用户希望应用程序始终可用,而开发人员则需要每天多次部署它们的新版本。在 Kubernetes 中,这些是通过滚动更新(Rolling Updates)完成的。 滚动更新 允许通过使用新的实例逐步更新 Pod 实例,零停机进行 Deployment 更新。新的 Pod 将在具有可用资源的节点上进行调度。

在前面的模块中,我们将应用程序扩展为运行多个实例。这是在不影响应用程序可用性的情况下执行更新的要求。默认情况下,更新期间不可用的 pod 的最大值和可以创建的新 pod 数都是 1。这两个选项都可以配置为(pod)数字或百分比。

在 Kubernetes 中,更新是经过版本控制的,任何 Deployment 更新都可以恢复到以前的(稳定)版本。

滚动更新允许通过使用新的实例逐步更新 Pod 实例从而实现 Deployments 更新,停机时间为零。

与应用程序扩展类似,如果公开了 Deployment,服务将在更新期间仅对可用的 pod 进行负载均衡。可用 Pod 是应用程序用户可用的实例。

滚动更新允许以下操作:

将应用程序从一个环境提升到另一个环境(通过容器镜像更新) 回滚到以前的版本 持续集成和持续交付应用程序,无需停机 如果 Deployment 是公开的,则服务将仅在更新期间对可用的 pod 进行负载均衡。

在下面的交互式教程中,我们将应用程序更新为新版本,并执行回滚。

3 - 配置 3.1.1 - 使用 MicroProfile、ConfigMaps、Secrets 实现外部化应用配置 在本教程中,你会学到如何以及为什么要实现外部化微服务应用配置。

具体来说,你将学习如何使用 Kubernetes ConfigMaps 和 Secrets 设置环境变量,

然后在 MicroProfile config 中使用它们。

准备开始 创建 Kubernetes ConfigMaps 和 Secrets 在 Kubernetes 中,为 docker 容器设置环境变量有几种不同的方式,比如:

Dockerfile、kubernetes.yml、Kubernetes ConfigMaps、和 Kubernetes Secrets。

在本教程中,你将学到怎么用后两个方式去设置你的环境变量,而环境变量的值将注入到你的微服务里。

使用 ConfigMaps 和 Secrets 的一个好处是他们能在多个容器间复用,

比如赋值给不同的容器中的不同环境变量。

ConfigMaps 是存储非机密键值对的 API 对象。

在互动教程中,你会学到如何用 ConfigMap 来保存应用名字。

ConfigMap 的更多信息,你可以在这里 找到文档。

Secrets 尽管也用来存储键值对,但区别于 ConfigMaps 的是:它针对机密/敏感数据,且存储格式为 Base64 编码。

secrets 的这种特性使得它适合于存储证书、密钥、令牌,上述内容你将在交互教程中实现。

Secrets 的更多信息,你可以在这里 找到文档。

从代码外部化配置 外部化应用配置之所以有用处,是因为配置常常根据环境的不同而变化。

为了实现此功能,我们用到了 Java 上下文和依赖注入(Contexts and Dependency Injection, CDI)、MicroProfile 配置。

MicroProfile config 是 MicroProfile 的功能特性,

是一组开放 Java 技术,用于开发、部署云原生微服务。

CDI 提供一套标准的依赖注入能力,使得应用程序可以由相互协作的、松耦合的 beans 组装而成。

MicroProfile Config 为 app 和微服务提供从各种来源,比如应用、运行时、环境,获取配置参数的标准方法。

基于来源定义的优先级,属性可以自动的合并到单独一组应用可以通过 API 访问到的属性。

CDI & MicroProfile 都会被用在互动教程中,

用来从 Kubernetes ConfigMaps 和 Secrets 获得外部提供的属性,并注入应用程序代码中。

很多开源框架、运行时支持 MicroProfile Config。

对于整个互动教程,你都可以使用开放的库、灵活的开源 Java 运行时,去构建并运行云原生的 apps 和微服务。

然而,任何 MicroProfile 兼容的运行时都可以用来做替代品。

教程目标 创建 Kubernetes ConfigMap 和 Secret 使用 MicroProfile Config 注入微服务配置 示例:使用 MicroProfile、ConfigMaps、Secrets 实现外部化应用配置 3.1.2 - 互动教程 - 配置 java 微服务 3.2 - 使用 ConfigMap 来配置 Redis 这篇文档基于使用 ConfigMap 来配置 Containers 这个任务,提供了一个使用 ConfigMap 来配置 Redis 的真实案例。

教程目标 创建一个包含以下内容的 kustomization.yaml 文件: 一个 ConfigMap 生成器 一个使用 ConfigMap 的 Pod 资源配置 使用 kubectl apply -k ./ 应用整个路径的配置 验证配置已经被正确应用。 准备开始 真实世界的案例:使用 ConfigMap 来配置 Redis 按照下面的步骤,您可以使用ConfigMap中的数据来配置Redis缓存。

根据docs/user-guide/configmap/redis/redis-config来创建一个ConfigMap: maxmemory 2mb

maxmemory-policy allkeys-lru

curl -OL https://k8s.io/examples/pods/config/redis-config

cat <<EOF >./kustomization.yaml

configMapGenerator:

- name: example-redis-config

files:

- redis-config

EOF

将 pod 的资源配置添加到 kustomization.yaml 文件中:

apiVersion : v1

kind : Pod

metadata :

name : redis

spec :

containers :

- name : redis

image : redis:5.0.4

command :

- redis-server

- "/redis-master/redis.conf"

env :

- name : MASTER

value : "true"

ports :

- containerPort : 6379

resources :

limits :

cpu : "0.1"

volumeMounts :

- mountPath : /redis-master-data

name : data

- mountPath : /redis-master

name : config

volumes :

- name : data

emptyDir : {}

- name : config

configMap :

name : example-redis-config

items :

- key : redis-config

path : redis.conf

curl -OL https://raw.githubusercontent.com/kubernetes/website/master/content/en/examples/pods/config/redis-pod.yaml

cat <<EOF >>./kustomization.yaml

resources:

- redis-pod.yaml

EOF

应用整个 kustomization 文件夹以创建 ConfigMap 和 Pod 对象:

使用以下命令检查创建的对象

> kubectl get -k .

NAME DATA AGE

configmap/example-redis-config-dgh9dg555m 1 52s

NAME READY STATUS RESTARTS AGE

pod/redis 1/1 Running 0 52s

在示例中,配置卷挂载在 /redis-master 下。

它使用 path 将 redis-config 密钥添加到名为 redis.conf 的文件中。

因此,redis配置的文件路径为 /redis-master/redis.conf。

这是镜像将在其中查找 redis master 的配置文件的位置。

使用 kubectl exec 进入 pod 并运行 redis-cli 工具来验证配置已正确应用:

kubectl exec -it redis -- redis-cli

127.0.0.1:6379> CONFIG GET maxmemory

1) "maxmemory"

2) "2097152"

127.0.0.1:6379> CONFIG GET maxmemory-policy

1) "maxmemory-policy"

2) "allkeys-lru"

删除创建的 pod:

接下来

4 - 无状态应用程序 4.1 - 公开外部 IP 地址以访问集群中应用程序 此页面显示如何创建公开外部 IP 地址的 Kubernetes 服务对象。

准备开始 安装 kubectl . 使用 Google Kubernetes Engine 或 Amazon Web Services 等云供应商创建 Kubernetes 集群。

本教程创建了一个外部负载均衡器 ,

需要云供应商。 配置 kubectl 与 Kubernetes API 服务器通信。有关说明,请参阅云供应商文档。 教程目标 运行 Hello World 应用程序的五个实例。 创建一个公开外部 IP 地址的 Service 对象。 使用 Service 对象访问正在运行的应用程序。 为一个在五个 pod 中运行的应用程序创建服务 在集群中运行 Hello World 应用程序:

apiVersion : apps/v1

kind : Deployment

metadata :

labels :

app.kubernetes.io/name : load-balancer-example

name : hello-world

spec :

replicas : 5

selector :

matchLabels :

app.kubernetes.io/name : load-balancer-example

template :

metadata :

labels :

app.kubernetes.io/name : load-balancer-example

spec :

containers :

- image : gcr.io/google-samples/node-hello:1.0

name : hello-world

ports :

- containerPort : 8080

kubectl apply -f https://k8s.io/examples/service/load-balancer-example.yaml

前面的命令创建一个

Deployment

对象和一个关联的

ReplicaSet 对象。

ReplicaSet 有五个 Pods ,

每个都运行 Hello World 应用程序。

显示有关 Deployment 的信息:

kubectl get deployments hello-world

kubectl describe deployments hello-world

显示有关 ReplicaSet 对象的信息:

kubectl get replicasets

kubectl describe replicasets

创建公开 Deployment 的 Service 对象:

kubectl expose deployment hello-world --type= LoadBalancer --name= my-service

显示有关 Service 的信息:

kubectl get services my-service

输出类似于:

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

my-service LoadBalancer 10.3.245.137 104.198.205.71 8080/TCP 54s

提示:type=LoadBalancer 服务由外部云服务提供商提供支持,本例中不包含此部分,

详细信息请参考此页

提示:如果外部 IP 地址显示为 <pending>,请等待一分钟再次输入相同的命令。

显示有关 Service 的详细信息:

kubectl describe services my-service

输出类似于:

Name: my-service

Namespace: default

Labels: app.kubernetes.io/name=load-balancer-example

Annotations: <none>

Selector: app.kubernetes.io/name=load-balancer-example

Type: LoadBalancer

IP: 10.3.245.137

LoadBalancer Ingress: 104.198.205.71

Port: <unset> 8080/TCP

NodePort: <unset> 32377/TCP

Endpoints: 10.0.0.6:8080,10.0.1.6:8080,10.0.1.7:8080 + 2 more...

Session Affinity: None

Events: <none>

记下服务公开的外部 IP 地址(LoadBalancer Ingress)。

在本例中,外部 IP 地址是 104.198.205.71。还要注意 Port 和 NodePort 的值。

在本例中,Port 是 8080,NodePort 是32377。

在前面的输出中,您可以看到服务有几个端点:

10.0.0.6:8080、10.0.1.6:8080、10.0.1.7:8080 和另外两个,

这些都是正在运行 Hello World 应用程序的 pod 的内部地址。

要验证这些是 pod 地址,请输入以下命令:

kubectl get pods --output= wide

输出类似于:

NAME ... IP NODE

hello-world-2895499144-1jaz9 ... 10.0.1.6 gke-cluster-1-default-pool-e0b8d269-1afc

hello-world-2895499144-2e5uh ... 10.0.1.8 gke-cluster-1-default-pool-e0b8d269-1afc

hello-world-2895499144-9m4h1 ... 10.0.0.6 gke-cluster-1-default-pool-e0b8d269-5v7a

hello-world-2895499144-o4z13 ... 10.0.1.7 gke-cluster-1-default-pool-e0b8d269-1afc

hello-world-2895499144-segjf ... 10.0.2.5 gke-cluster-1-default-pool-e0b8d269-cpuc

使用外部 IP 地址(LoadBalancer Ingress)访问 Hello World 应用程序:

curl http://<external-ip>:<port>

其中 <external-ip> 是您的服务的外部 IP 地址(LoadBalancer Ingress),

<port> 是您的服务描述中的 port 的值。

如果您正在使用 minikube,输入 minikube service my-service 将在浏览器中自动打开 Hello World 应用程序。

成功请求的响应是一条问候消息:

清理现场 要删除服务,请输入以下命令:

kubectl delete services my-service

要删除正在运行 Hello World 应用程序的 Deployment,ReplicaSet 和 Pod,请输入以下命令:

kubectl delete deployment hello-world

接下来 进一步了解将应用程序与服务连接 。

4.2 - 示例:使用 MongoDB 部署 PHP 留言板应用程序 本教程向您展示如何使用 Kubernetes 和 Docker 构建和部署

一个简单的_(非面向生产)的_多层 web 应用程序。本例由以下组件组成:

教程目标 启动 Mongo 数据库。 启动留言板前端。 公开并查看前端服务。 清理。 准备开始 你必须拥有一个 Kubernetes 的集群,同时你的 Kubernetes 集群必须带有 kubectl 命令行工具。

如果你还没有集群,你可以通过 Minikube 构建一

个你自己的集群,或者你可以使用下面任意一个 Kubernetes 工具构建:

您的 Kubernetes 服务器版本必须不低于版本 v1.14.

要获知版本信息,请输入

kubectl version.

启动 Mongo 数据库 留言板应用程序使用 MongoDB 存储数据。

创建 Mongo 的 Deployment 下面包含的清单文件指定了一个 Deployment 控制器,该控制器运行一个 MongoDB Pod 副本。

apiVersion : apps/v1

kind : Deployment

metadata :

name : mongo

labels :

app.kubernetes.io/name : mongo

app.kubernetes.io/component : backend

spec :

selector :

matchLabels :

app.kubernetes.io/name : mongo

app.kubernetes.io/component : backend

replicas : 1

template :

metadata :

labels :

app.kubernetes.io/name : mongo

app.kubernetes.io/component : backend

spec :

containers :

- name : mongo

image : mongo:4.2

args :

- --bind_ip

- 0.0.0.0

resources :

requests :

cpu : 100m

memory : 100Mi

ports :

- containerPort : 27017

在下载清单文件的目录中启动终端窗口。

从 mongo-deployment.yaml 文件中应用 MongoDB Deployment:

kubectl apply -f https://k8s.io/examples/application/guestbook/mongo-deployment.yaml

查询 Pod 列表以验证 MongoDB Pod 是否正在运行:

响应应该与此类似:

```shell

NAME READY STATUS RESTARTS AGE

mongo-5cfd459dd4-lrcjb 1/1 Running 0 28s

```

运行以下命令查看 MongoDB Deployment 中的日志:

kubectl logs -f deployment/mongo

创建 MongoDB 服务 留言板应用程序需要往 MongoDB 中写数据。因此,需要创建 Service 来代理 MongoDB Pod 的流量。Service 定义了访问 Pod 的策略。

apiVersion : v1

kind : Service

metadata :

name : mongo

labels :

app.kubernetes.io/name : mongo

app.kubernetes.io/component : backend

spec :

ports :

- port : 27017

targetPort : 27017

selector :

app.kubernetes.io/name : mongo

app.kubernetes.io/component : backend

使用下面的 mongo-service.yaml 文件创建 MongoDB 的服务:

kubectl apply -f https://k8s.io/examples/application/guestbook/mongo-service.yaml

查询服务列表验证 MongoDB 服务是否正在运行:

响应应该与此类似:

```shell

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

kubernetes ClusterIP 10.0.0.1 <none> 443/TCP 1m

mongo ClusterIP 10.0.0.151 <none> 6379/TCP 8s

```

说明: 这个清单文件创建了一个名为 mongo 的 Service,其中包含一组与前面定义的标签匹配的标签,因此服务将网络流量路由到 MongoDB Pod 上。

设置并公开留言板前端 留言板应用程序有一个 web 前端,服务于用 PHP 编写的 HTTP 请求。

它被配置为连接到 mongo 服务以存储留言版条目。

创建留言板前端 Deployment apiVersion : apps/v1

kind : Deployment

metadata :

name : frontend

labels :

app.kubernetes.io/name : guestbook

app.kubernetes.io/component : frontend

spec :

selector :

matchLabels :

app.kubernetes.io/name : guestbook

app.kubernetes.io/component : frontend

replicas : 3

template :

metadata :

labels :

app.kubernetes.io/name : guestbook

app.kubernetes.io/component : frontend

spec :

containers :

- name : guestbook

image : paulczar/gb-frontend:v5

# image: gcr.io/google-samples/gb-frontend:v4

resources :

requests :

cpu : 100m

memory : 100Mi

env :

- name : GET_HOSTS_FROM

value : dns

ports :

- containerPort : 80

从 frontend-deployment.yaml 应用前端 Deployment 文件:

kubectl apply -f https://k8s.io/examples/application/guestbook/frontend-deployment.yaml

查询 Pod 列表,验证三个前端副本是否正在运行:

kubectl get pods -l app.kubernetes.io/name= guestbook -l app.kubernetes.io/component= frontend

响应应该与此类似:

```

NAME READY STATUS RESTARTS AGE

frontend-3823415956-dsvc5 1/1 Running 0 54s

frontend-3823415956-k22zn 1/1 Running 0 54s

frontend-3823415956-w9gbt 1/1 Running 0 54s

```

创建前端服务 应用的 mongo 服务只能在 Kubernetes 集群中访问,因为服务的默认类型是

ClusterIP 。ClusterIP 为服务指向的 Pod 集提供一个 IP 地址。这个 IP 地址只能在集群中访问。

如果您希望访客能够访问您的留言板,您必须将前端服务配置为外部可见的,以便客户端可以从 Kubernetes 集群之外请求服务。然而即便使用了 ClusterIP Kubernets 用户仍可以通过 kubectl port-forwart 访问服务。

说明: 一些云提供商,如 Google Compute Engine 或 Google Kubernetes Engine,支持外部负载均衡器。如果您的云提供商支持负载均衡器,并且您希望使用它,

只需取消注释 type: LoadBalancer 即可。

apiVersion : v1

kind : Service

metadata :

name : frontend

labels :

app.kubernetes.io/name : guestbook

app.kubernetes.io/component : frontend

spec :

# if your cluster supports it, uncomment the following to automatically create

# an external load-balanced IP for the frontend service.

# type: LoadBalancer

ports :

- port : 80

selector :

app.kubernetes.io/name : guestbook

app.kubernetes.io/component : frontend

从 frontend-service.yaml 文件中应用前端服务:

kubectl apply -f https://k8s.io/examples/application/guestbook/frontend-service.yaml

查询服务列表以验证前端服务正在运行:

响应应该与此类似:

```

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

frontend ClusterIP 10.0.0.112 <none> 80/TCP 6s

kubernetes ClusterIP 10.0.0.1 <none> 443/TCP 4m

mongo ClusterIP 10.0.0.151 <none> 6379/TCP 2m

```

通过 kubectl port-forward 查看前端服务 运行以下命令将本机的 8080 端口转发到服务的 80 端口。

kubectl port-forward svc/frontend 8080:80

响应应该与此类似:

```

Forwarding from 127.0.0.1:8080 -> 80

Forwarding from [::1]:8080 -> 80

```

在浏览器中加载 http://localhost:8080 页面以查看留言板。 通过 LoadBalancer 查看前端服务 如果您部署了 frontend-service.yaml。你需要找到 IP 地址来查看你的留言板。

运行以下命令以获取前端服务的 IP 地址。

kubectl get service frontend

响应应该与此类似:

```

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

frontend ClusterIP 10.51.242.136 109.197.92.229 80:32372/TCP 1m

```

复制外部 IP 地址,然后在浏览器中加载页面以查看留言板。 扩展 Web 前端 伸缩很容易是因为服务器本身被定义为使用一个 Deployment 控制器的 Service。

运行以下命令扩展前端 Pod 的数量:

kubectl scale deployment frontend --replicas= 5

查询 Pod 列表验证正在运行的前端 Pod 的数量:

响应应该类似于这样:

```

NAME READY STATUS RESTARTS AGE

frontend-3823415956-70qj5 1/1 Running 0 5s

frontend-3823415956-dsvc5 1/1 Running 0 54m

frontend-3823415956-k22zn 1/1 Running 0 54m

frontend-3823415956-w9gbt 1/1 Running 0 54m

frontend-3823415956-x2pld 1/1 Running 0 5s

mongo-1068406935-3lswp 1/1 Running 0 56m

```

运行以下命令缩小前端 Pod 的数量:

kubectl scale deployment frontend --replicas= 2

查询 Pod 列表验证正在运行的前端 Pod 的数量:

响应应该类似于这样:

```

NAME READY STATUS RESTARTS AGE

frontend-3823415956-k22zn 1/1 Running 0 1h

frontend-3823415956-w9gbt 1/1 Running 0 1h

mongo-1068406935-3lswp 1/1 Running 0 1h

```

清理现场 删除 Deployments 和服务还会删除正在运行的 Pod。使用标签用一个命令删除多个资源。

运行以下命令以删除所有 Pod,Deployments 和 Services。

kubectl delete deployment -l app.kubernetes.io/name= mongo

kubectl delete service -l app.kubernetes.io/name= mongo

kubectl delete deployment -l app.kubernetes.io/name= guestbook

kubectl delete service -l app.kubernetes.io/name= guestbook

响应应该是:

```

deployment.apps "mongo" deleted

service "mongo" deleted

deployment.apps "frontend" deleted

service "frontend" deleted

```

查询 Pod 列表,确认没有 Pod 在运行:

响应应该是:

```

No resources found.

```

接下来

5 - 有状态的应用 5.1 - 示例:使用 Persistent Volumes 部署 WordPress 和 MySQL 本示例描述了如何通过 Minikube 在 Kubernetes 上安装 WordPress 和 MySQL。这两个应用都使用 PersistentVolumes 和 PersistentVolumeClaims 保存数据。

PersistentVolume (PV)是一块集群里由管理员手动提供,或 kubernetes 通过 StorageClass 动态创建的存储。

PersistentVolumeClaim (PVC)是一个满足对 PV 存储需要的请求。PersistentVolumes 和 PersistentVolumeClaims 是独立于 Pod 生命周期而在 Pod 重启,重新调度甚至删除过程中保存数据。

警告: deployment 在生产场景中并不适合,它使用单实例 WordPress 和 MySQL Pods。考虑使用 WordPress Helm Chart 在生产场景中部署 WordPress。

说明: 本教程中提供的文件使用 GA Deployment API,并且特定于 kubernetes 1.9 或更高版本。如果您希望将本教程与 Kubernetes 的早期版本一起使用,请相应地更新 API 版本,或参考本教程的早期版本。

教程目标 创建 PersistentVolumeClaims 和 PersistentVolumes 创建 kustomization.yaml 使用Secret 生成器 MySQL 资源配置 WordPress 资源配置 应用整个 kustomization 目录 kubectl apply -k ./ 清理 准备开始

你必须拥有一个 Kubernetes 的集群,同时你的 Kubernetes 集群必须带有 kubectl 命令行工具。

如果你还没有集群,你可以通过 Minikube 构建一

个你自己的集群,或者你可以使用下面任意一个 Kubernetes 工具构建:

要获知版本信息,请输入

kubectl version.

此例在kubectl 1.14 或者更高版本有效。

下载下面的配置文件:

mysql-deployment.yaml

wordpress-deployment.yaml

创建 PersistentVolumeClaims 和 PersistentVolumes MySQL 和 Wordpress 都需要一个 PersistentVolume 来存储数据。他们的 PersistentVolumeClaims 将在部署步骤中创建。

许多群集环境都安装了默认的 StorageClass。如果在 PersistentVolumeClaim 中未指定 StorageClass,则使用群集的默认 StorageClass。

创建 PersistentVolumeClaim 时,将根据 StorageClass 配置动态设置 PersistentVolume。

警告: 在本地群集中,默认的 StorageClass 使用hostPath供应器。 hostPath卷仅适用于开发和测试。使用 hostPath 卷,您的数据位于 Pod 调度到的节点上的/tmp中,并且不会在节点之间移动。如果 Pod 死亡并被调度到群集中的另一个节点,或者该节点重新启动,则数据将丢失。

说明: 如果要建立需要使用hostPath设置程序的集群,则必须在 controller-manager 组件中设置--enable-hostpath-provisioner标志。

说明: 如果你已经有运行在 Google Kubernetes Engine 的集群,请参考 this guide 。

创建 kustomization.yaml 创建 Secret 生成器 A Secret 是存储诸如密码或密钥之类的敏感数据的对象。从 1.14 开始,kubectl支持使用 kustomization 文件管理 Kubernetes 对象。您可以通过kustomization.yaml中的生成器创建一个 Secret。

通过以下命令在kustomization.yaml中添加一个 Secret 生成器。您需要用您要使用的密码替换YOUR_PASSWORD。

cat <<EOF >./kustomization.yaml

secretGenerator:

- name: mysql-pass

literals:

- password=YOUR_PASSWORD

EOF

补充 MySQL 和 WordPress 的资源配置 以下 manifest 文件描述了单实例 MySQL 部署。MySQL 容器将 PersistentVolume 挂载在/var/lib/mysql。 MYSQL_ROOT_PASSWORD环境变量设置来自 Secret 的数据库密码。

apiVersion : v1

kind : Service

metadata :

name : wordpress-mysql

labels :

app : wordpress

spec :

ports :

- port : 3306

selector :

app : wordpress

tier : mysql

clusterIP : None

---

apiVersion : v1

kind : PersistentVolumeClaim

metadata :

name : mysql-pv-claim

labels :

app : wordpress

spec :

accessModes :

- ReadWriteOnce

resources :

requests :

storage : 20Gi

---

apiVersion : apps/v1

kind : Deployment

metadata :

name : wordpress-mysql

labels :

app : wordpress

spec :

selector :

matchLabels :

app : wordpress

tier : mysql

strategy :

type : Recreate

template :

metadata :

labels :

app : wordpress

tier : mysql

spec :

containers :

- image : mysql:5.6

name : mysql

env :

- name : MYSQL_ROOT_PASSWORD

valueFrom :

secretKeyRef :

name : mysql-pass

key : password

ports :

- containerPort : 3306

name : mysql

volumeMounts :

- name : mysql-persistent-storage

mountPath : /var/lib/mysql

volumes :

- name : mysql-persistent-storage

persistentVolumeClaim :

claimName : mysql-pv-claim

以下 manifest 文件描述了单实例 WordPress 部署。WordPress 容器将网站数据文件位于/var/www/html的 PersistentVolume。WORDPRESS_DB_HOST环境变量集上面定义的 MySQL Service 的名称,WordPress 将通过 Service 访问数据库。WORDPRESS_DB_PASSWORD环境变量设置从 Secret kustomize 生成的数据库密码。

apiVersion : v1

kind : Service

metadata :

name : wordpress

labels :

app : wordpress

spec :

ports :

- port : 80

selector :

app : wordpress

tier : frontend

type : LoadBalancer

---

apiVersion : v1

kind : PersistentVolumeClaim

metadata :

name : wp-pv-claim

labels :

app : wordpress

spec :

accessModes :

- ReadWriteOnce

resources :

requests :

storage : 20Gi

---

apiVersion : apps/v1

kind : Deployment

metadata :

name : wordpress

labels :

app : wordpress

spec :

selector :

matchLabels :

app : wordpress

tier : frontend

strategy :

type : Recreate

template :

metadata :

labels :

app : wordpress

tier : frontend

spec :

containers :

- image : wordpress:4.8-apache

name : wordpress

env :

- name : WORDPRESS_DB_HOST

value : wordpress-mysql

- name : WORDPRESS_DB_PASSWORD

valueFrom :

secretKeyRef :

name : mysql-pass

key : password

ports :

- containerPort : 80

name : wordpress

volumeMounts :

- name : wordpress-persistent-storage

mountPath : /var/www/html

volumes :

- name : wordpress-persistent-storage

persistentVolumeClaim :

claimName : wp-pv-claim

下载 MySQL deployment 配置文件。

curl -LO https://k8s.io/examples/application/wordpress/mysql-deployment.yaml

下载 WordPress 配置文件。

curl -LO https://k8s.io/examples/application/wordpress/wordpress-deployment.yaml

补充到 kustomization.yaml 文件。

cat <<EOF >>./kustomization.yaml

resources:

- mysql-deployment.yaml

- wordpress-deployment.yaml

EOF

应用和验证 kustomization.yaml包含用于部署 WordPress 网站的所有资源以及 MySQL 数据库。您可以通过以下方式应用目录

现在,您可以验证所有对象是否存在。

通过运行以下命令验证 Secret 是否存在:

响应应如下所示:

NAME TYPE DATA AGE

mysql-pass-c57bb4t7mf Opaque 1 9s

验证是否已动态配置 PersistentVolume:

说明: 设置和绑定 PV 可能要花费几分钟。

响应应如下所示:

NAME STATUS VOLUME CAPACITY ACCESS MODES STORAGECLASS AGE

mysql-pv-claim Bound pvc-8cbd7b2e-4044-11e9-b2bb-42010a800002 20Gi RWO standard 77s

wp-pv-claim Bound pvc-8cd0df54-4044-11e9-b2bb-42010a800002 20Gi RWO standard 77s

通过运行以下命令来验证 Pod 是否正在运行:

说明: 等待 Pod 状态变成RUNNING可能会花费几分钟。

响应应如下所示:

NAME READY STATUS RESTARTS AGE

wordpress-mysql-1894417608-x5dzt 1/1 Running 0 40s

通过运行以下命令来验证 Service 是否正在运行:

kubectl get services wordpress

响应应如下所示:

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

wordpress ClusterIP 10.0.0.89 <pending> 80:32406/TCP 4m

说明: Minikube 只能通过 NodePort 公开服务。EXTERNAL-IP 始终处于挂起状态

运行以下命令以获取 WordPress 服务的 IP 地址:

minikube service wordpress --url

响应应如下所示:

http://1.2.3.4:32406

复制 IP 地址,然后将页面加载到浏览器中来查看您的站点。

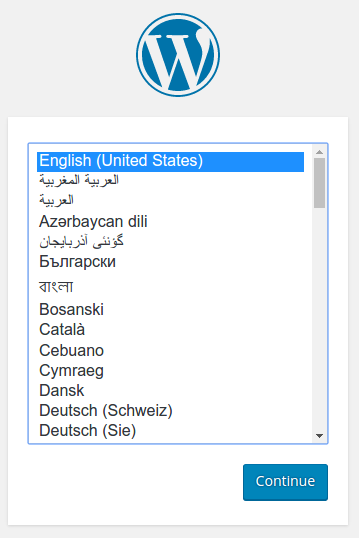

您应该看到类似于以下屏幕截图的 WordPress 设置页面。

警告: 不要在此页面上保留 WordPress 安装。如果其他用户找到了它,他们可以在您的实例上建立一个网站并使用它来提供恶意内容。

清理现场 运行一下命令删除您的 Secret,Deployments,Services and PersistentVolumeClaims:

接下来 5.2 - 运行 ZooKeeper,一个分布式协调系统 本教程展示了在 Kubernetes 上使用

StatefulSet ,

PodDisruptionBudget 和

PodAntiAffinity

特性运行 Apache Zookeeper 。

准备开始 在开始本教程前,你应该熟悉以下 Kubernetes 概念。

你需要一个至少包含四个节点的集群,每个节点至少 2 CPUs 和 4 GiB 内存。

在本教程中你将会隔离(Cordon)和腾空(Drain )集群的节点。

这意味着集群节点上所有的 Pods 将会被终止并移除。这些节点也会暂时变为不可调度 。

在本教程中你应该使用一个独占的集群,或者保证你造成的干扰不会影响其它租户。

本教程假设你的集群配置为动态的提供 PersistentVolumes。

如果你的集群没有配置成这样,在开始本教程前,你需要手动准备三个 20 GiB 的卷。

教程目标 在学习本教程后,你将熟悉下列内容。

如何使用 StatefulSet 部署一个 ZooKeeper ensemble。 如何一致性配置 ensemble。 如何在 ensemble 中 分布 ZooKeeper 服务器的部署。 如何在计划维护中使用 PodDisruptionBudgets 确保服务可用性。 ZooKeeper Apache ZooKeeper

是一个分布式的开源协调服务,用于分布式系统。

ZooKeeper 允许你读取、写入数据和发现数据更新。

数据按层次结构组织在文件系统中,并复制到 ensemble(一个 ZooKeeper 服务器的集合)

中所有的 ZooKeeper 服务器。对数据的所有操作都是原子的和顺序一致的。

ZooKeeper 通过

Zab

一致性协议在 ensemble 的所有服务器之间复制一个状态机来确保这个特性。

Ensemble 使用 Zab 协议选举一个领导者,在选举出领导者前不能写入数据。

一旦选举出了领导者,ensemble 使用 Zab 保证所有写入被复制到一个 quorum,

然后这些写入操作才会被确认并对客户端可用。

如果没有遵照加权 quorums,一个 quorum 表示包含当前领导者的 ensemble 的多数成员。

例如,如果 ensemble 有 3 个服务器,一个包含领导者的成员和另一个服务器就组成了一个

quorum。

如果 ensemble 不能达成一个 quorum,数据将不能被写入。

ZooKeeper 在内存中保存它们的整个状态机,但是每个改变都被写入一个在存储介质上的

持久 WAL(Write Ahead Log)。

当一个服务器出现故障时,它能够通过回放 WAL 恢复之前的状态。

为了防止 WAL 无限制的增长,ZooKeeper 服务器会定期的将内存状态快照保存到存储介质。

这些快照能够直接加载到内存中,所有在这个快照之前的 WAL 条目都可以被安全的丢弃。

创建一个 ZooKeeper Ensemble 下面的清单包含一个

无头服务 ,

一个 Service ,

一个 PodDisruptionBudget ,

和一个 StatefulSet 。

apiVersion : v1

kind : Service

metadata :

name : zk-hs

labels :

app : zk

spec :

ports :

- port : 2888

name : server

- port : 3888

name : leader-election

clusterIP : None

selector :

app : zk

---

apiVersion : v1

kind : Service

metadata :

name : zk-cs

labels :

app : zk

spec :

ports :

- port : 2181

name : client

selector :

app : zk

---

apiVersion : policy/v1beta1

kind : PodDisruptionBudget

metadata :

name : zk-pdb

spec :

selector :

matchLabels :

app : zk

maxUnavailable : 1

---

apiVersion : apps/v1

kind : StatefulSet

metadata :

name : zk

spec :

selector :

matchLabels :

app : zk

serviceName : zk-hs

replicas : 3

updateStrategy :

type : RollingUpdate

podManagementPolicy : OrderedReady

template :

metadata :

labels :

app : zk

spec :

affinity :

podAntiAffinity :

requiredDuringSchedulingIgnoredDuringExecution :

- labelSelector :

matchExpressions :

- key : "app"

operator : In

values :

- zk

topologyKey : "kubernetes.io/hostname"

containers :

- name : kubernetes-zookeeper

imagePullPolicy : Always

image : "k8s.gcr.io/kubernetes-zookeeper:1.0-3.4.10"

resources :

requests :

memory : "1Gi"

cpu : "0.5"

ports :

- containerPort : 2181

name : client

- containerPort : 2888

name : server

- containerPort : 3888

name : leader-election

command :

- sh

- -c

- "start-zookeeper \

--servers=3 \

--data_dir=/var/lib/zookeeper/data \

--data_log_dir=/var/lib/zookeeper/data/log \

--conf_dir=/opt/zookeeper/conf \

--client_port=2181 \

--election_port=3888 \

--server_port=2888 \

--tick_time=2000 \

--init_limit=10 \

--sync_limit=5 \

--heap=512M \

--max_client_cnxns=60 \

--snap_retain_count=3 \

--purge_interval=12 \

--max_session_timeout=40000 \

--min_session_timeout=4000 \

--log_level=INFO"

readinessProbe :

exec :

command :

- sh

- -c

- "zookeeper-ready 2181"

initialDelaySeconds : 10

timeoutSeconds : 5

livenessProbe :

exec :

command :

- sh

- -c

- "zookeeper-ready 2181"

initialDelaySeconds : 10

timeoutSeconds : 5

volumeMounts :

- name : datadir

mountPath : /var/lib/zookeeper

securityContext :

runAsUser : 1000

fsGroup : 1000

volumeClaimTemplates :

- metadata :

name : datadir

spec :

accessModes : [ "ReadWriteOnce" ]

resources :

requests :

storage : 10Gi

打开一个命令行终端,使用命令

kubectl apply

kubectl apply -f https://k8s.io/examples/application/zookeeper/zookeeper.yaml

这个操作创建了 zk-hs 无头服务、zk-cs 服务、zk-pdb PodDisruptionBudget

和 zk StatefulSet。

service/zk-hs created

service/zk-cs created

poddisruptionbudget.policy/zk-pdb created

statefulset.apps/zk created

使用命令

kubectl get

kubectl get pods -w -l app = zk

一旦 zk-2 Pod 变成 Running 和 Ready 状态,使用 CRTL-C 结束 kubectl。

NAME READY STATUS RESTARTS AGE

zk-0 0/1 Pending 0 0s

zk-0 0/1 Pending 0 0s

zk-0 0/1 ContainerCreating 0 0s

zk-0 0/1 Running 0 19s

zk-0 1/1 Running 0 40s

zk-1 0/1 Pending 0 0s

zk-1 0/1 Pending 0 0s

zk-1 0/1 ContainerCreating 0 0s

zk-1 0/1 Running 0 18s

zk-1 1/1 Running 0 40s

zk-2 0/1 Pending 0 0s

zk-2 0/1 Pending 0 0s

zk-2 0/1 ContainerCreating 0 0s

zk-2 0/1 Running 0 19s

zk-2 1/1 Running 0 40s

StatefulSet 控制器创建 3 个 Pods,每个 Pod 包含一个

ZooKeeper 服务器。

促成 Leader 选举 由于在匿名网络中没有用于选举 leader 的终止算法,Zab 要求显式的进行成员关系配置,

以执行 leader 选举。Ensemble 中的每个服务器都需要具有一个独一无二的标识符,

所有的服务器均需要知道标识符的全集,并且每个标识符都需要和一个网络地址相关联。

使用命令

kubectl execzk StatefulSet 中 Pods 的主机名。

for i in 0 1 2; do kubectl exec zk-$i -- hostname; done

StatefulSet 控制器基于每个 Pod 的序号索引为它们各自提供一个唯一的主机名。

主机名采用 <statefulset 名称>-<序数索引> 的形式。

由于 zk StatefulSet 的 replicas 字段设置为 3,这个集合的控制器将创建

3 个 Pods,主机名为:zk-0、zk-1 和 zk-2。

zk-0

zk-1

zk-2

ZooKeeper ensemble 中的服务器使用自然数作为唯一标识符,

每个服务器的标识符都保存在服务器的数据目录中一个名为 myid 的文件里。

检查每个服务器的 myid 文件的内容。

for i in 0 1 2; do echo "myid zk- $i " ;kubectl exec zk-$i -- cat /var/lib/zookeeper/data/myid; done

由于标识符为自然数并且序号索引是非负整数,你可以在序号上加 1 来生成一个标识符。

myid zk-0

1

myid zk-1

2

myid zk-2

3

获取 zk StatefulSet 中每个 Pod 的全限定域名(Fully Qualified Domain Name,FQDN)。

for i in 0 1 2; do kubectl exec zk-$i -- hostname -f; done

zk-hs Service 为所有 Pods 创建了一个域:zk-hs.default.svc.cluster.local。

zk-0.zk-hs.default.svc.cluster.local

zk-1.zk-hs.default.svc.cluster.local

zk-2.zk-hs.default.svc.cluster.local

Kubernetes DNS

中的 A 记录将 FQDNs 解析成为 Pods 的 IP 地址。

如果 Pods 被调度,这个 A 记录将会使用 Pods 的新 IP 地址完成更新,

但 A 记录的名称不会改变。

ZooKeeper 在一个名为 zoo.cfg 的文件中保存它的应用配置。

使用 kubectl exec 在 zk-0 Pod 中查看 zoo.cfg 文件的内容。

kubectl exec zk-0 -- cat /opt/zookeeper/conf/zoo.cfg

文件底部为 server.1、server.2 和 server.3,其中的 1、2 和 3

分别对应 ZooKeeper 服务器的 myid 文件中的标识符。

它们被设置为 zk StatefulSet 中的 Pods 的 FQDNs。

clientPort=2181

dataDir=/var/lib/zookeeper/data

dataLogDir=/var/lib/zookeeper/log

tickTime=2000

initLimit=10

syncLimit=2000

maxClientCnxns=60

minSessionTimeout= 4000

maxSessionTimeout= 40000

autopurge.snapRetainCount=3

autopurge.purgeInterval=0

server.1=zk-0.zk-hs.default.svc.cluster.local:2888:3888

server.2=zk-1.zk-hs.default.svc.cluster.local:2888:3888

server.3=zk-2.zk-hs.default.svc.cluster.local:2888:3888

达成共识 一致性协议要求每个参与者的标识符唯一。

在 Zab 协议里任何两个参与者都不应该声明相同的唯一标识符。

对于让系统中的进程协商哪些进程已经提交了哪些数据而言,这是必须的。

如果有两个 Pods 使用相同的序号启动,这两个 ZooKeeper 服务器

会将自己识别为相同的服务器。

kubectl get pods -w -l app = zk

NAME READY STATUS RESTARTS AGE

zk-0 0/1 Pending 0 0s

zk-0 0/1 Pending 0 0s

zk-0 0/1 ContainerCreating 0 0s

zk-0 0/1 Running 0 19s

zk-0 1/1 Running 0 40s

zk-1 0/1 Pending 0 0s

zk-1 0/1 Pending 0 0s

zk-1 0/1 ContainerCreating 0 0s

zk-1 0/1 Running 0 18s

zk-1 1/1 Running 0 40s

zk-2 0/1 Pending 0 0s

zk-2 0/1 Pending 0 0s

zk-2 0/1 ContainerCreating 0 0s

zk-2 0/1 Running 0 19s

zk-2 1/1 Running 0 40s

每个 Pod 的 A 记录仅在 Pod 变成 Ready状态时被录入。

因此,ZooKeeper 服务器的 FQDNs 只会解析到一个端点,而那个端点将会是

一个唯一的 ZooKeeper 服务器,这个服务器声明了配置在它的 myid

文件中的标识符。

zk-0.zk-hs.default.svc.cluster.local

zk-1.zk-hs.default.svc.cluster.local

zk-2.zk-hs.default.svc.cluster.local

这保证了 ZooKeepers 的 zoo.cfg 文件中的 servers 属性代表了

一个正确配置的 ensemble。

server.1=zk-0.zk-hs.default.svc.cluster.local:2888:3888

server.2=zk-1.zk-hs.default.svc.cluster.local:2888:3888

server.3=zk-2.zk-hs.default.svc.cluster.local:2888:3888

当服务器使用 Zab 协议尝试提交一个值的时候,它们会达成一致并成功提交这个值

(如果领导者选举成功并且至少有两个 Pods 处于 Running 和 Ready状态),

或者将会失败(如果没有满足上述条件中的任意一条)。

当一个服务器承认另一个服务器的代写时不会有状态产生。

Ensemble 健康检查 最基本的健康检查是向一个 ZooKeeper 服务器写入一些数据,然后从

另一个服务器读取这些数据。

使用 zkCli.sh 脚本在 zk-0 Pod 上写入 world 到路径 /hello。

kubectl exec zk-0 zkCli.sh create /hello world

WATCHER::

WatchedEvent state:SyncConnected type:None path:null

Created /hello

使用下面的命令从 zk-1 Pod 获取数据。

kubectl exec zk-1 zkCli.sh get /hello

你在 zk-0 上创建的数据在 ensemble 中所有的服务器上都是可用的。

WATCHER::

WatchedEvent state:SyncConnected type:None path:null

world

cZxid = 0x100000002

ctime = Thu Dec 08 15:13:30 UTC 2016

mZxid = 0x100000002

mtime = Thu Dec 08 15:13:30 UTC 2016

pZxid = 0x100000002

cversion = 0

dataVersion = 0

aclVersion = 0

ephemeralOwner = 0x0

dataLength = 5

numChildren = 0

提供持久存储 如同在 ZooKeeper 一节所提到的,ZooKeeper 提交

所有的条目到一个持久 WAL,并周期性的将内存快照写入存储介质。

对于使用一致性协议实现一个复制状态机的应用来说,使用 WALs 提供持久化

是一种常用的技术,对于普通的存储应用也是如此。

使用 kubectl deletezk StatefulSet。

kubectl delete statefulset zk

statefulset.apps "zk" deleted

观察 StatefulSet 中的 Pods 变为终止状态。

kubectl get pods -w -l app = zk

当 zk-0 完全终止时,使用 CRTL-C 结束 kubectl。

zk-2 1/1 Terminating 0 9m

zk-0 1/1 Terminating 0 11m

zk-1 1/1 Terminating 0 10m

zk-2 0/1 Terminating 0 9m

zk-2 0/1 Terminating 0 9m

zk-2 0/1 Terminating 0 9m

zk-1 0/1 Terminating 0 10m

zk-1 0/1 Terminating 0 10m

zk-1 0/1 Terminating 0 10m

zk-0 0/1 Terminating 0 11m

zk-0 0/1 Terminating 0 11m

zk-0 0/1 Terminating 0 11m

重新应用 zookeeper.yaml 中的清单。

kubectl apply -f https://k8s.io/examples/application/zookeeper/zookeeper.yaml

zk StatefulSet 将会被创建。由于清单中的其他 API 对象已经存在,所以它们不会被修改。

观察 StatefulSet 控制器重建 StatefulSet 的 Pods。

kubectl get pods -w -l app = zk

一旦 zk-2 Pod 处于 Running 和 Ready 状态,使用 CRTL-C 停止 kubectl命令。

NAME READY STATUS RESTARTS AGE

zk-0 0/1 Pending 0 0s

zk-0 0/1 Pending 0 0s

zk-0 0/1 ContainerCreating 0 0s

zk-0 0/1 Running 0 19s

zk-0 1/1 Running 0 40s

zk-1 0/1 Pending 0 0s

zk-1 0/1 Pending 0 0s

zk-1 0/1 ContainerCreating 0 0s

zk-1 0/1 Running 0 18s

zk-1 1/1 Running 0 40s

zk-2 0/1 Pending 0 0s

zk-2 0/1 Pending 0 0s

zk-2 0/1 ContainerCreating 0 0s

zk-2 0/1 Running 0 19s

zk-2 1/1 Running 0 40s

从 zk-2 Pod 中获取你在健康检查 中输入的值。

kubectl exec zk-2 zkCli.sh get /hello

尽管 zk StatefulSet 中所有的 Pods 都已经被终止并重建过,ensemble

仍然使用原来的数值提供服务。

WATCHER::

WatchedEvent state:SyncConnected type:None path:null

world

cZxid = 0x100000002

ctime = Thu Dec 08 15:13:30 UTC 2016

mZxid = 0x100000002

mtime = Thu Dec 08 15:13:30 UTC 2016

pZxid = 0x100000002

cversion = 0

dataVersion = 0

aclVersion = 0

ephemeralOwner = 0x0

dataLength = 5

numChildren = 0

zk StatefulSet 的 spec 中的 volumeClaimTemplates 字段标识了

将要为每个 Pod 准备的 PersistentVolume。

volumeClaimTemplates :

- metadata :

name : datadir

annotations :

volume.alpha.kubernetes.io/storage-class : anything

spec :

accessModes : [ "ReadWriteOnce" ]

resources :

requests :

storage : 20Gi

StatefulSet 控制器为 StatefulSet 中的每个 Pod 生成一个 PersistentVolumeClaim。

获取 StatefulSet 的 PersistentVolumeClaim。

kubectl get pvc -l app = zk

当 StatefulSet 重新创建它的 Pods 时,Pods 的 PersistentVolumes 会被重新挂载。

NAME STATUS VOLUME CAPACITY ACCESSMODES AGE

datadir-zk-0 Bound pvc-bed742cd-bcb1-11e6-994f-42010a800002 20Gi RWO 1h

datadir-zk-1 Bound pvc-bedd27d2-bcb1-11e6-994f-42010a800002 20Gi RWO 1h

datadir-zk-2 Bound pvc-bee0817e-bcb1-11e6-994f-42010a800002 20Gi RWO 1h

StatefulSet 的容器 template 中的 volumeMounts 一节使得

PersistentVolumes 被挂载到 ZooKeeper 服务器的数据目录。

volumeMounts:

- name: datadir

mountPath: /var/lib/zookeeper

当 zk StatefulSet 中的一个 Pod 被(重新)调度时,它总是拥有相同的 PersistentVolume,

挂载到 ZooKeeper 服务器的数据目录。

即使在 Pods 被重新调度时,所有对 ZooKeeper 服务器的 WALs 的写入和它们的

全部快照都仍然是持久的。

确保一致性配置 如同在促成领导者选举 和达成一致

小节中提到的,ZooKeeper ensemble 中的服务器需要一致性的配置来选举一个领导者并形成一个

quorum。它们还需要 Zab 协议的一致性配置来保证这个协议在网络中正确的工作。

在这次的示例中,我们通过直接将配置写入代码清单中来达到该目的。

获取 zk StatefulSet。

kubectl get sts zk -o yaml

...

command:

- sh

- -c

- "start-zookeeper \

--servers=3 \

--data_dir=/var/lib/zookeeper/data \

--data_log_dir=/var/lib/zookeeper/data/log \

--conf_dir=/opt/zookeeper/conf \

--client_port=2181 \

--election_port=3888 \

--server_port=2888 \

--tick_time=2000 \

--init_limit=10 \

--sync_limit=5 \

--heap=512M \

--max_client_cnxns=60 \

--snap_retain_count=3 \

--purge_interval=12 \

--max_session_timeout=40000 \

--min_session_timeout=4000 \

--log_level=INFO"

...

用于启动 ZooKeeper 服务器的命令将这些配置作为命令行参数传给了 ensemble。

你也可以通过环境变量来传入这些配置。

配置日志 zkGenConfig.sh 脚本产生的一个文件控制了 ZooKeeper 的日志行为。

ZooKeeper 使用了 Log4j 并默认使用

基于文件大小和时间的滚动文件追加器作为日志配置。

从 zk StatefulSet 的一个 Pod 中获取日志配置。

kubectl exec zk-0 cat /usr/etc/zookeeper/log4j.properties

下面的日志配置会使 ZooKeeper 进程将其所有的日志写入标志输出文件流中。

zookeeper.root.logger=CONSOLE

zookeeper.console.threshold=INFO

log4j.rootLogger=${zookeeper.root.logger}

log4j.appender.CONSOLE=org.apache.log4j.ConsoleAppender

log4j.appender.CONSOLE.Threshold=${zookeeper.console.threshold}

log4j.appender.CONSOLE.layout=org.apache.log4j.PatternLayout

log4j.appender.CONSOLE.layout.ConversionPattern=%d{ISO8601} [myid:%X{myid}] - %-5p [%t:%C{1}@%L] - %m%n

这是在容器里安全记录日志的最简单的方法。

由于应用的日志被写入标准输出,Kubernetes 将会为你处理日志轮转。

Kubernetes 还实现了一个智能保存策略,保证写入标准输出和标准错误流

的应用日志不会耗尽本地存储媒介。

使用命令 kubectl logs

kubectl logs zk-0 --tail 20

使用 kubectl logs 或者从 Kubernetes Dashboard 可以查看写入到标准输出和标准错误流中的应用日志。

2016-12-06 19:34:16,236 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxn@827] - Processing ruok command from /127.0.0.1:52740

2016-12-06 19:34:16,237 [myid:1] - INFO [Thread-1136:NIOServerCnxn@1008] - Closed socket connection for client /127.0.0.1:52740 (no session established for client)

2016-12-06 19:34:26,155 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxnFactory@192] - Accepted socket connection from /127.0.0.1:52749

2016-12-06 19:34:26,155 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxn@827] - Processing ruok command from /127.0.0.1:52749

2016-12-06 19:34:26,156 [myid:1] - INFO [Thread-1137:NIOServerCnxn@1008] - Closed socket connection for client /127.0.0.1:52749 (no session established for client)

2016-12-06 19:34:26,222 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxnFactory@192] - Accepted socket connection from /127.0.0.1:52750

2016-12-06 19:34:26,222 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxn@827] - Processing ruok command from /127.0.0.1:52750

2016-12-06 19:34:26,226 [myid:1] - INFO [Thread-1138:NIOServerCnxn@1008] - Closed socket connection for client /127.0.0.1:52750 (no session established for client)

2016-12-06 19:34:36,151 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxnFactory@192] - Accepted socket connection from /127.0.0.1:52760

2016-12-06 19:34:36,152 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxn@827] - Processing ruok command from /127.0.0.1:52760

2016-12-06 19:34:36,152 [myid:1] - INFO [Thread-1139:NIOServerCnxn@1008] - Closed socket connection for client /127.0.0.1:52760 (no session established for client)

2016-12-06 19:34:36,230 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxnFactory@192] - Accepted socket connection from /127.0.0.1:52761

2016-12-06 19:34:36,231 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxn@827] - Processing ruok command from /127.0.0.1:52761

2016-12-06 19:34:36,231 [myid:1] - INFO [Thread-1140:NIOServerCnxn@1008] - Closed socket connection for client /127.0.0.1:52761 (no session established for client)

2016-12-06 19:34:46,149 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxnFactory@192] - Accepted socket connection from /127.0.0.1:52767

2016-12-06 19:34:46,149 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxn@827] - Processing ruok command from /127.0.0.1:52767

2016-12-06 19:34:46,149 [myid:1] - INFO [Thread-1141:NIOServerCnxn@1008] - Closed socket connection for client /127.0.0.1:52767 (no session established for client)

2016-12-06 19:34:46,230 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxnFactory@192] - Accepted socket connection from /127.0.0.1:52768

2016-12-06 19:34:46,230 [myid:1] - INFO [NIOServerCxn.Factory:0.0.0.0/0.0.0.0:2181:NIOServerCnxn@827] - Processing ruok command from /127.0.0.1:52768

2016-12-06 19:34:46,230 [myid:1] - INFO [Thread-1142:NIOServerCnxn@1008] - Closed socket connection for client /127.0.0.1:52768 (no session established for client)

Kubernetes 支持与多种日志方案集成。你可以选择一个最适合你的集群和应用

的日志解决方案。对于集群级别的日志输出与整合,可以考虑部署一个

边车容器

来轮转和提供日志数据。

配置非特权用户 在容器中允许应用以特权用户运行这条最佳实践是值得商讨的。

如果你的组织要求应用以非特权用户运行,你可以使用

SecurityContext

控制运行容器入口点所使用的用户。

zk StatefulSet 的 Pod 的 template 包含了一个 SecurityContext。

securityContext :

runAsUser : 1000

fsGroup : 1000

在 Pods 的容器内部,UID 1000 对应用户 zookeeper,GID 1000 对应用户组 zookeeper。

从 zk-0 Pod 获取 ZooKeeper 进程信息。

kubectl exec zk-0 -- ps -elf

由于 securityContext 对象的 runAsUser 字段被设置为 1000 而不是 root,

ZooKeeper 进程将以 zookeeper 用户运行。

F S UID PID PPID C PRI NI ADDR SZ WCHAN STIME TTY TIME CMD

4 S zookeep+ 1 0 0 80 0 - 1127 - 20:46 ? 00:00:00 sh -c zkGenConfig.sh && zkServer.sh start-foreground

0 S zookeep+ 27 1 0 80 0 - 1155556 - 20:46 ? 00:00:19 /usr/lib/jvm/java-8-openjdk-amd64/bin/java -Dzookeeper.log.dir=/var/log/zookeeper -Dzookeeper.root.logger=INFO,CONSOLE -cp /usr/bin/../build/classes:/usr/bin/../build/lib/*.jar:/usr/bin/../share/zookeeper/zookeeper-3.4.9.jar:/usr/bin/../share/zookeeper/slf4j-log4j12-1.6.1.jar:/usr/bin/../share/zookeeper/slf4j-api-1.6.1.jar:/usr/bin/../share/zookeeper/netty-3.10.5.Final.jar:/usr/bin/../share/zookeeper/log4j-1.2.16.jar:/usr/bin/../share/zookeeper/jline-0.9.94.jar:/usr/bin/../src/java/lib/*.jar:/usr/bin/../etc/zookeeper: -Xmx2G -Xms2G -Dcom.sun.management.jmxremote -Dcom.sun.management.jmxremote.local.only=false org.apache.zookeeper.server.quorum.QuorumPeerMain /usr/bin/../etc/zookeeper/zoo.cfg

默认情况下,当 Pod 的 PersistentVolume 被挂载到 ZooKeeper 服务器的数据目录时,

它只能被 root 用户访问。这个配置将阻止 ZooKeeper 进程写入它的 WAL 及保存快照。

在 zk-0 Pod 上获取 ZooKeeper 数据目录的文件权限。

kubectl exec -ti zk-0 -- ls -ld /var/lib/zookeeper/data

由于 securityContext 对象的 fsGroup 字段设置为 1000,Pods 的

PersistentVolumes 的所有权属于 zookeeper 用户组,因而 ZooKeeper

进程能够成功地读写数据。

drwxr-sr-x 3 zookeeper zookeeper 4096 Dec 5 20:45 /var/lib/zookeeper/data

管理 ZooKeeper 进程 ZooKeeper 文档

指出“你将需要一个监管程序用于管理每个 ZooKeeper 服务进程(JVM)”。

在分布式系统中,使用一个看门狗(监管程序)来重启故障进程是一种常用的模式。

更新 Ensemble zk StatefulSet 的更新策略被设置为了 RollingUpdate。

你可以使用 kubectl patch 更新分配给每个服务器的 cpus 的数量。

kubectl patch sts zk --type= 'json' -p= '[{"op": "replace", "path": "/spec/template/spec/containers/0/resources/requests/cpu", "value":"0.3"}]'

statefulset.apps/zk patched

使用 kubectl rollout status 观测更新状态。

kubectl rollout status sts/zk

waiting for statefulset rolling update to complete 0 pods at revision zk-5db4499664...

Waiting for 1 pods to be ready...

Waiting for 1 pods to be ready...

waiting for statefulset rolling update to complete 1 pods at revision zk-5db4499664...

Waiting for 1 pods to be ready...

Waiting for 1 pods to be ready...

waiting for statefulset rolling update to complete 2 pods at revision zk-5db4499664...

Waiting for 1 pods to be ready...

Waiting for 1 pods to be ready...

statefulset rolling update complete 3 pods at revision zk-5db4499664...

这项操作会逆序地依次终止每一个 Pod,并用新的配置重新创建。

这样做确保了在滚动更新的过程中 quorum 依旧保持工作。

使用 kubectl rollout history 命令查看历史或先前的配置。

kubectl rollout history sts/zk

statefulsets "zk"

REVISION

1

2

使用 kubectl rollout undo 命令撤销这次的改动。

kubectl rollout undo sts/zk

statefulset.apps/zk rolled back

处理进程故障 重启策略

控制 Kubernetes 如何处理一个 Pod 中容器入口点的进程故障。

对于 StatefulSet 中的 Pods 来说,Always 是唯一合适的 RestartPolicy,也是默认值。

你应该绝不 覆盖有状态应用的默认策略。

检查 zk-0 Pod 中运行的 ZooKeeper 服务器的进程树。

kubectl exec zk-0 -- ps -ef

作为容器入口点的命令的 PID 为 1,Zookeeper 进程是入口点的子进程,

PID 为 27。

UID PID PPID C STIME TTY TIME CMD

zookeep+ 1 0 0 15:03 ? 00:00:00 sh -c zkGenConfig.sh && zkServer.sh start-foreground

zookeep+ 27 1 0 15:03 ? 00:00:03 /usr/lib/jvm/java-8-openjdk-amd64/bin/java -Dzookeeper.log.dir=/var/log/zookeeper -Dzookeeper.root.logger=INFO,CONSOLE -cp /usr/bin/../build/classes:/usr/bin/../build/lib/*.jar:/usr/bin/../share/zookeeper/zookeeper-3.4.9.jar:/usr/bin/../share/zookeeper/slf4j-log4j12-1.6.1.jar:/usr/bin/../share/zookeeper/slf4j-api-1.6.1.jar:/usr/bin/../share/zookeeper/netty-3.10.5.Final.jar:/usr/bin/../share/zookeeper/log4j-1.2.16.jar:/usr/bin/../share/zookeeper/jline-0.9.94.jar:/usr/bin/../src/java/lib/*.jar:/usr/bin/../etc/zookeeper: -Xmx2G -Xms2G -Dcom.sun.management.jmxremote -Dcom.sun.management.jmxremote.local.only=false org.apache.zookeeper.server.quorum.QuorumPeerMain /usr/bin/../etc/zookeeper/zoo.cfg

在一个终端观察 zk StatefulSet 中的 Pods。

kubectl get pod -w -l app = zk

在另一个终端杀掉 Pod zk-0 中的 ZooKeeper 进程。

kubectl exec zk-0 -- pkill java

ZooKeeper 进程的终结导致了它父进程的终止。由于容器的 RestartPolicy

是 Always,父进程被重启。

NAME READY STATUS RESTARTS AGE

zk-0 1/1 Running 0 21m

zk-1 1/1 Running 0 20m

zk-2 1/1 Running 0 19m

NAME READY STATUS RESTARTS AGE

zk-0 0/1 Error 0 29m

zk-0 0/1 Running 1 29m

zk-0 1/1 Running 1 29m

如果你的应用使用一个脚本(例如 zkServer.sh)来启动一个实现了应用业务逻辑的进程,

这个脚本必须和子进程一起结束。这保证了当实现应用业务逻辑的进程故障时,

Kubernetes 会重启这个应用的容器。

存活性测试 你的应用配置为自动重启故障进程,但这对于保持一个分布式系统的健康来说是不够的。

许多场景下,一个系统进程可以是活动状态但不响应请求,或者是不健康状态。

你应该使用存活性探针来通知 Kubernetes 你的应用进程处于不健康状态,需要被重启。

zk StatefulSet 的 Pod 的 template 一节指定了一个存活探针。

livenessProbe :

exec :

command :

- sh

- -c

- "zookeeper-ready 2181"

initialDelaySeconds : 15

timeoutSeconds : 5

这个探针调用一个简单的 Bash 脚本,使用 ZooKeeper 的四字缩写 ruok

来测试服务器的健康状态。

OK=$(echo ruok | nc 127.0.0.1 $1)

if [ "$OK" == "imok" ]; then

exit 0

else

exit 1

fi

在一个终端窗口中使用下面的命令观察 zk StatefulSet 中的 Pods。

kubectl get pod -w -l app = zk

在另一个窗口中,从 Pod zk-0 的文件系统中删除 zookeeper-ready 脚本。

kubectl exec zk-0 -- rm /usr/bin/zookeeper-ready

当 ZooKeeper 进程的存活探针探测失败时,Kubernetes 将会为你自动重启这个进程,

从而保证 ensemble 中不健康状态的进程都被重启。

kubectl get pod -w -l app = zk

NAME READY STATUS RESTARTS AGE

zk-0 1/1 Running 0 1h

zk-1 1/1 Running 0 1h

zk-2 1/1 Running 0 1h

NAME READY STATUS RESTARTS AGE

zk-0 0/1 Running 0 1h

zk-0 0/1 Running 1 1h

zk-0 1/1 Running 1 1h

就绪性测试 就绪不同于存活。如果一个进程是存活的,它是可调度和健康的。

如果一个进程是就绪的,它应该能够处理输入。存活是就绪的必要非充分条件。

在许多场景下,特别是初始化和终止过程中,一个进程可以是存活但没有就绪的。

如果你指定了一个就绪探针,Kubernetes 将保证在就绪检查通过之前,

你的应用不会接收到网络流量。

对于一个 ZooKeeper 服务器来说,存活即就绪。

因此 zookeeper.yaml 清单中的就绪探针和存活探针完全相同。

readinessProbe :

exec :

command :

- sh

- -c

- "zookeeper-ready 2181"

initialDelaySeconds : 15

timeoutSeconds : 5

虽然存活探针和就绪探针是相同的,但同时指定它们两者仍然重要。

这保证了 ZooKeeper ensemble 中只有健康的服务器能接收网络流量。

容忍节点故障 ZooKeeper 需要一个 quorum 来提交数据变动。对于一个拥有 3 个服务器的 ensemble 来说,

必须有两个服务器是健康的,写入才能成功。

在基于 quorum 的系统里,成员被部署在多个故障域中以保证可用性。

为了防止由于某台机器断连引起服务中断,最佳实践是防止应用的多个实例在相同的机器上共存。

默认情况下,Kubernetes 可以把 StatefulSet 的 Pods 部署在相同节点上。

对于你创建的 3 个服务器的 ensemble 来说,如果有两个服务器并存于

相同的节点上并且该节点发生故障时,ZooKeeper 服务将中断,

直至至少一个 Pods 被重新调度。

你应该总是提供多余的容量以允许关键系统进程在节点故障时能够被重新调度。

如果你这样做了,服务故障就只会持续到 Kubernetes 调度器重新调度某个

ZooKeeper 服务器为止。

但是,如果希望你的服务在容忍节点故障时无停服时间,你应该设置 podAntiAffinity。

获取 zk Stateful Set 中的 Pods 的节点。

for i in 0 1 2; do kubectl get pod zk-$i --template {{ .spec.nodeName}} ; echo "" ; done

zk StatefulSet 中所有的 Pods 都被部署在不同的节点。

kubernetes-node-cxpk

kubernetes-node-a5aq

kubernetes-node-2g2d

这是因为 zk StatefulSet 中的 Pods 指定了 PodAntiAffinity。

affinity :

podAntiAffinity :

requiredDuringSchedulingIgnoredDuringExecution :

- labelSelector :

matchExpressions :

- key : "app"

operator : In

values :

- zk

topologyKey : "kubernetes.io/hostname"

requiredDuringSchedulingIgnoredDuringExecution 告诉 Kubernetes 调度器,

在以 topologyKey 指定的域中,绝对不要把带有键为 app、值为 zk 的标签

的两个 Pods 调度到相同的节点。topologyKey kubernetes.io/hostname 表示

这个域是一个单独的节点。

使用不同的规则、标签和选择算符,你能够通过这种技术把你的 ensemble 分布

在不同的物理、网络和电力故障域之间。

节点维护期间保持应用可用 在本节中你将会隔离(Cordon)和腾空(Drain)节点。

如果你是在一个共享的集群里使用本教程,请保证不会影响到其他租户。

上一小节展示了如何在节点之间分散 Pods 以在计划外的节点故障时保证服务存活。

但是你也需要为计划内维护引起的临时节点故障做准备。

使用此命令获取你的集群中的节点。

使用 kubectl cordon

kubectl cordon <node-name>

使用下面的命令获取 zk-pdb PodDisruptionBudget。

max-unavailable 字段指示 Kubernetes 在任何时候,zk StatefulSet

至多有一个 Pod 是不可用的。

NAME MIN-AVAILABLE MAX-UNAVAILABLE ALLOWED-DISRUPTIONS AGE

zk-pdb N/A 1 1

在一个终端中,使用下面的命令观察 zk StatefulSet 中的 Pods。

kubectl get pods -w -l app = zk

在另一个终端中,使用下面的命令获取 Pods 当前调度的节点。

for i in 0 1 2; do kubectl get pod zk-$i --template {{ .spec.nodeName}} ; echo "" ; done

kubernetes-node-pb41

kubernetes-node-ixsl

kubernetes-node-i4c4

使用 kubectl drainzk-0 Pod 调度所在的节点。

kubectl drain $( kubectl get pod zk-0 --template {{ .spec.nodeName}} ) --ignore-daemonsets --force --delete-local-data

node "kubernetes-node-pb41" cordoned

WARNING: Deleting pods not managed by ReplicationController, ReplicaSet, Job, or DaemonSet: fluentd-cloud-logging-kubernetes-node-pb41, kube-proxy-kubernetes-node-pb41; Ignoring DaemonSet-managed pods: node-problem-detector-v0.1-o5elz

pod "zk-0" deleted

node "kubernetes-node-pb41" drained

由于你的集群中有 4 个节点, kubectl drain 执行成功,zk-0 被调度到其它节点。

NAME READY STATUS RESTARTS AGE

zk-0 1/1 Running 2 1h

zk-1 1/1 Running 0 1h

zk-2 1/1 Running 0 1h

NAME READY STATUS RESTARTS AGE

zk-0 1/1 Terminating 2 2h

zk-0 0/1 Terminating 2 2h

zk-0 0/1 Terminating 2 2h

zk-0 0/1 Terminating 2 2h

zk-0 0/1 Pending 0 0s

zk-0 0/1 Pending 0 0s

zk-0 0/1 ContainerCreating 0 0s

zk-0 0/1 Running 0 51s

zk-0 1/1 Running 0 1m

在第一个终端中持续观察 StatefulSet 的 Pods 并腾空 zk-1 调度所在的节点。

kubectl drain $( kubectl get pod zk-1 --template {{ .spec.nodeName}} ) --ignore-daemonsets --force --delete-local-data "kubernetes-node-ixsl" cordoned

WARNING: Deleting pods not managed by ReplicationController, ReplicaSet, Job, or DaemonSet: fluentd-cloud-logging-kubernetes-node-ixsl, kube-proxy-kubernetes-node-ixsl; Ignoring DaemonSet-managed pods: node-problem-detector-v0.1-voc74

pod "zk-1" deleted

node "kubernetes-node-ixsl" drained

zk-1 Pod 不能被调度,这是因为 zk StatefulSet 包含了一个防止 Pods

共存的 PodAntiAffinity 规则,而且只有两个节点可用于调度,

这个 Pod 将保持在 Pending 状态。

kubectl get pods -w -l app = zk

NAME READY STATUS RESTARTS AGE

zk-0 1/1 Running 2 1h

zk-1 1/1 Running 0 1h

zk-2 1/1 Running 0 1h

NAME READY STATUS RESTARTS AGE

zk-0 1/1 Terminating 2 2h

zk-0 0/1 Terminating 2 2h

zk-0 0/1 Terminating 2 2h

zk-0 0/1 Terminating 2 2h

zk-0 0/1 Pending 0 0s

zk-0 0/1 Pending 0 0s

zk-0 0/1 ContainerCreating 0 0s

zk-0 0/1 Running 0 51s

zk-0 1/1 Running 0 1m

zk-1 1/1 Terminating 0 2h

zk-1 0/1 Terminating 0 2h

zk-1 0/1 Terminating 0 2h

zk-1 0/1 Terminating 0 2h

zk-1 0/1 Pending 0 0s

zk-1 0/1 Pending 0 0s

继续观察 StatefulSet 中的 Pods 并腾空 zk-2 调度所在的节点。

kubectl drain $( kubectl get pod zk-2 --template {{ .spec.nodeName}} ) --ignore-daemonsets --force --delete-local-data

node "kubernetes-node-i4c4" cordoned

WARNING: Deleting pods not managed by ReplicationController, ReplicaSet, Job, or DaemonSet: fluentd-cloud-logging-kubernetes-node-i4c4, kube-proxy-kubernetes-node-i4c4; Ignoring DaemonSet-managed pods: node-problem-detector-v0.1-dyrog

WARNING: Ignoring DaemonSet-managed pods: node-problem-detector-v0.1-dyrog; Deleting pods not managed by ReplicationController, ReplicaSet, Job, or DaemonSet: fluentd-cloud-logging-kubernetes-node-i4c4, kube-proxy-kubernetes-node-i4c4

There are pending pods when an error occurred: Cannot evict pod as it would violate the pod's disruption budget.

pod/zk-2

使用 CRTL-C 终止 kubectl。

你不能腾空第三个节点,因为驱逐 zk-2 将和 zk-budget 冲突。

然而这个节点仍然处于隔离状态(Cordoned)。

使用 zkCli.sh 从 zk-0 取回你的健康检查中输入的数值。

kubectl exec zk-0 zkCli.sh get /hello

由于遵守了 PodDisruptionBudget,服务仍然可用。

WatchedEvent state:SyncConnected type:None path:null

world

cZxid = 0x200000002

ctime = Wed Dec 07 00:08:59 UTC 2016

mZxid = 0x200000002

mtime = Wed Dec 07 00:08:59 UTC 2016

pZxid = 0x200000002

cversion = 0

dataVersion = 0

aclVersion = 0

ephemeralOwner = 0x0

dataLength = 5

numChildren = 0

使用 kubectl uncordon

kubectl uncordon kubernetes-node-pb41

node "kubernetes-node-pb41" uncordoned

zk-1 被重新调度到了这个节点。等待 zk-1 变为 Running 和 Ready 状态。

kubectl get pods -w -l app = zk

NAME READY STATUS RESTARTS AGE

zk-0 1/1 Running 2 1h

zk-1 1/1 Running 0 1h

zk-2 1/1 Running 0 1h

NAME READY STATUS RESTARTS AGE

zk-0 1/1 Terminating 2 2h

zk-0 0/1 Terminating 2 2h

zk-0 0/1 Terminating 2 2h

zk-0 0/1 Terminating 2 2h

zk-0 0/1 Pending 0 0s

zk-0 0/1 Pending 0 0s

zk-0 0/1 ContainerCreating 0 0s

zk-0 0/1 Running 0 51s

zk-0 1/1 Running 0 1m

zk-1 1/1 Terminating 0 2h

zk-1 0/1 Terminating 0 2h

zk-1 0/1 Terminating 0 2h

zk-1 0/1 Terminating 0 2h

zk-1 0/1 Pending 0 0s

zk-1 0/1 Pending 0 0s

zk-1 0/1 Pending 0 12m

zk-1 0/1 ContainerCreating 0 12m

zk-1 0/1 Running 0 13m

zk-1 1/1 Running 0 13m

尝试腾空 zk-2 调度所在的节点。

kubectl drain $( kubectl get pod zk-2 --template {{ .spec.nodeName}} ) --ignore-daemonsets --force --delete-local-data

输出:

node "kubernetes-node-i4c4" already cordoned

WARNING: Deleting pods not managed by ReplicationController, ReplicaSet, Job, or DaemonSet: fluentd-cloud-logging-kubernetes-node-i4c4, kube-proxy-kubernetes-node-i4c4; Ignoring DaemonSet-managed pods: node-problem-detector-v0.1-dyrog

pod "heapster-v1.2.0-2604621511-wht1r" deleted

pod "zk-2" deleted

node "kubernetes-node-i4c4" drained

这次 kubectl drain 执行成功。

取消第二个节点的隔离,以允许 zk-2 被重新调度。

kubectl uncordon kubernetes-node-ixsl

node "kubernetes-node-ixsl" uncordoned

你可以同时使用 kubectl drain 和 PodDisruptionBudgets 来保证你的服务

在维护过程中仍然可用。如果使用了腾空操作来隔离节点并在节点离线之前驱逐了 pods,

那么设置了干扰预算的服务将会遵守该预算。

你应该总是为关键服务分配额外容量,这样它们的 Pods 就能够迅速的重新调度。

清理现场 使用 kubectl uncordon 解除你集群中所有节点的隔离。 你需要删除在本教程中使用的 PersistentVolumes 的持久存储媒介。

请遵循必须的步骤,基于你的环境、存储配置和制备方法,保证回收所有的存储。 5.3 - StatefulSet 基础 本教程介绍如何了使用 StatefulSets 来管理应用。演示了如何创建、删除、扩容/缩容和更新 StatefulSets 的 Pods。

准备开始 在开始本教程之前,你应该熟悉以下 Kubernetes 的概念:

本教程假设你的集群被配置为动态的提供 PersistentVolumes。如果没有这样配置,在开始本教程之前,你需要手动准备 2 个 1 GiB 的存储卷。

教程目标 StatefulSets 旨在与有状态的应用及分布式系统一起使用。然而在 Kubernetes 上管理有状态应用和分布式系统是一个宽泛而复杂的话题。为了演示 StatefulSet 的基本特性,并且不使前后的主题混淆,你将会使用 StatefulSet 部署一个简单的 web 应用。

在阅读本教程后,你将熟悉以下内容:

如何创建 StatefulSet StatefulSet 怎样管理它的 Pods 如何删除 StatefulSet 如何对 StatefulSet 进行扩容/缩容 如何更新一个 StatefulSet 的 Pods 创建 StatefulSet 作为开始,使用如下示例创建一个 StatefulSet。它和 StatefulSets 概念中的示例相似。它创建了一个 Headless Service nginx 用来发布 StatefulSet web 中的 Pod 的 IP 地址。

apiVersion : v1

kind : Service

metadata :

name : nginx

labels :

app : nginx

spec :

ports :

- port : 80

name : web

clusterIP : None

selector :

app : nginx

---

apiVersion : apps/v1

kind : StatefulSet

metadata :

name : web

spec :

serviceName : "nginx"

replicas : 2

selector :

matchLabels :

app : nginx

template :

metadata :

labels :

app : nginx

spec :

containers :

- name : nginx

image : k8s.gcr.io/nginx-slim:0.8

ports :

- containerPort : 80

name : web

volumeMounts :

- name : www

mountPath : /usr/share/nginx/html

volumeClaimTemplates :

- metadata :

name : www

spec :

accessModes : [ "ReadWriteOnce" ]

resources :

requests :

storage : 1Gi

下载上面的例子并保存为文件 web.yaml。

你需要使用两个终端窗口。在第一个终端中,使用 kubectl get

kubectl get pods -w -l app = nginx

在另一个终端中,使用 kubectl applyweb.yaml 中的 Headless Service 和 StatefulSet。

kubectl apply -f web.yaml

service/nginx created

statefulset.apps/web created

上面的命令创建了两个 Pod,每个都运行了一个 NGINX web 服务器。获取 nginx Service 和 web StatefulSet 来验证是否成功的创建了它们。

kubectl get service nginx

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT( S) AGE

nginx ClusterIP None <none> 80/TCP 12s

kubectl get statefulset web

NAME DESIRED CURRENT AGE

web 2 1 20s

顺序创建 Pod 对于一个拥有 N 个副本的 StatefulSet,Pod 被部署时是按照 {0 …… N-1} 的序号顺序创建的。在第一个终端中使用 kubectl get 检查输出。这个输出最终将看起来像下面的样子。

kubectl get pods -w -l app = nginx

NAME READY STATUS RESTARTS AGE

web-0 0/1 Pending 0 0s

web-0 0/1 Pending 0 0s

web-0 0/1 ContainerCreating 0 0s

web-0 1/1 Running 0 19s

web-1 0/1 Pending 0 0s

web-1 0/1 Pending 0 0s

web-1 0/1 ContainerCreating 0 0s

web-1 1/1 Running 0 18s

请注意在 web-0 Pod 处于 Running和Ready 状态后 web-1 Pod 才会被启动。

StatefulSet 中的 Pod StatefulSet 中的 Pod 拥有一个唯一的顺序索引和稳定的网络身份标识。

检查 Pod 的顺序索引 获取 StatefulSet 的 Pod。

kubectl get pods -l app = nginx

NAME READY STATUS RESTARTS AGE

web-0 1/1 Running 0 1m

web-1 1/1 Running 0 1m

如同 StatefulSets 概念中所提到的,StatefulSet 中的 Pod 拥有一个具有黏性的、独一无二的身份标志。这个标志基于 StatefulSet 控制器分配给每个 Pod 的唯一顺序索引。Pod 的名称的形式为<statefulset name>-<ordinal index>。webStatefulSet 拥有两个副本,所以它创建了两个 Pod:web-0和web-1。

使用稳定的网络身份标识 每个 Pod 都拥有一个基于其顺序索引的稳定的主机名。使用kubectl exechostname。

for i in 0 1; do kubectl exec web-$i -- sh -c 'hostname' ; done

web-0

web-1

使用 kubectl runnslookup 命令的容器,该命令来自于 dnsutils 包。通过对 Pod 的主机名执行 nslookup,你可以检查他们在集群内部的 DNS 地址。

kubectl run -i --tty --image busybox:1.28 dns-test --restart= Never --rm

nslookup web-0.nginx

Server: 10.0.0.10

Address 1: 10.0.0.10 kube-dns.kube-system.svc.cluster.local

Name: web-0.nginx

Address 1: 10.244.1.6

nslookup web-1.nginx

Server: 10.0.0.10

Address 1: 10.0.0.10 kube-dns.kube-system.svc.cluster.local

Name: web-1.nginx

Address 1: 10.244.2.6

headless service 的 CNAME 指向 SRV 记录(记录每个 Running 和 Ready 状态的 Pod)。SRV 记录指向一个包含 Pod IP 地址的记录表项。

在一个终端中查看 StatefulSet 的 Pod。

kubectl get pod -w -l app = nginx

在另一个终端中使用 kubectl delete

kubectl delete pod -l app = nginx

pod "web-0" deleted

pod "web-1" deleted

等待 StatefulSet 重启它们,并且两个 Pod 都变成 Running 和 Ready 状态。

kubectl get pod -w -l app = nginx

NAME READY STATUS RESTARTS AGE

web-0 0/1 ContainerCreating 0 0s

NAME READY STATUS RESTARTS AGE

web-0 1/1 Running 0 2s

web-1 0/1 Pending 0 0s

web-1 0/1 Pending 0 0s

web-1 0/1 ContainerCreating 0 0s

web-1 1/1 Running 0 34s

使用 kubectl exec 和 kubectl run 查看 Pod 的主机名和集群内部的 DNS 表项。

for i in 0 1; do kubectl exec web-$i -- sh -c 'hostname' ; done

web-0

web-1

kubectl run -i --tty --image busybox:1.28 dns-test --restart= Never --rm /bin/sh

nslookup web-0.nginx

Server: 10.0.0.10

Address 1: 10.0.0.10 kube-dns.kube-system.svc.cluster.local

Name: web-0.nginx

Address 1: 10.244.1.7

nslookup web-1.nginx

Server: 10.0.0.10

Address 1: 10.0.0.10 kube-dns.kube-system.svc.cluster.local

Name: web-1.nginx

Address 1: 10.244.2.8

Pod 的序号、主机名、SRV 条目和记录名称没有改变,但和 Pod 相关联的 IP 地址可能发生了改变。在本教程中使用的集群中它们就改变了。这就是为什么不要在其他应用中使用 StatefulSet 中的 Pod 的 IP 地址进行连接,这点很重要。

如果你需要查找并连接一个 StatefulSet 的活动成员,你应该查询 Headless Service 的 CNAME。和 CNAME 相关联的 SRV 记录只会包含 StatefulSet 中处于 Running 和 Ready 状态的 Pod。

如果你的应用已经实现了用于测试 liveness 和 readiness 的连接逻辑,你可以使用 Pod 的 SRV 记录(web-0.nginx.default.svc.cluster.local,

web-1.nginx.default.svc.cluster.local)。因为他们是稳定的,并且当你的 Pod 的状态变为 Running 和 Ready 时,你的应用就能够发现它们的地址。

写入稳定的存储 获取 web-0 和 web-1 的 PersistentVolumeClaims。

kubectl get pvc -l app = nginx

NAME STATUS VOLUME CAPACITY ACCESSMODES AGE

www-web-0 Bound pvc-15c268c7-b507-11e6-932f-42010a800002 1Gi RWO 48s

www-web-1 Bound pvc-15c79307-b507-11e6-932f-42010a800002 1Gi RWO 48s

StatefulSet 控制器创建了两个 PersistentVolumeClaims,绑定到两个 PersistentVolumes 。由于本教程使用的集群配置为动态提供 PersistentVolume,所有的 PersistentVolume 都是自动创建和绑定的。

NGINX web 服务器默认会加载位于 /usr/share/nginx/html/index.html 的 index 文件。StatefulSets spec 中的 volumeMounts 字段保证了 /usr/share/nginx/html 文件夹由一个 PersistentVolume 支持。

将 Pod 的主机名写入它们的index.html文件并验证 NGINX web 服务器使用该主机名提供服务。

for i in 0 1; do kubectl exec web-$i -- sh -c 'echo $(hostname) > /usr/share/nginx/html/index.html' ; done

for i in 0 1; do kubectl exec -it web-$i -- curl localhost; done

web-0

web-1

说明: 请注意,如果你看见上面的 curl 命令返回了 403 Forbidden 的响应,你需要像这样修复使用 volumeMounts(due to a bug when using hostPath volumes )挂载的目录的权限:

for i in 0 1; do kubectl exec web-$i -- chmod 755 /usr/share/nginx/html; done

在你重新尝试上面的 curl 命令之前。

在一个终端查看 StatefulSet 的 Pod。

kubectl get pod -w -l app = nginx

在另一个终端删除 StatefulSet 所有的 Pod。

kubectl delete pod -l app = nginx

pod "web-0" deleted

pod "web-1" deleted

在第一个终端里检查 kubectl get 命令的输出,等待所有 Pod 变成 Running 和 Ready 状态。

kubectl get pod -w -l app = nginx

NAME READY STATUS RESTARTS AGE

web-0 0/1 ContainerCreating 0 0s

NAME READY STATUS RESTARTS AGE

web-0 1/1 Running 0 2s

web-1 0/1 Pending 0 0s

web-1 0/1 Pending 0 0s

web-1 0/1 ContainerCreating 0 0s

web-1 1/1 Running 0 34s

验证所有 web 服务器在继续使用它们的主机名提供服务。

for i in 0 1; do kubectl exec -it web-$i -- curl localhost; done

web-0

web-1

虽然 web-0 和 web-1 被重新调度了,但它们仍然继续监听各自的主机名,因为和它们的 PersistentVolumeClaim 相关联的 PersistentVolume 被重新挂载到了各自的 volumeMount 上。不管 web-0 和 web-1 被调度到了哪个节点上,它们的 PersistentVolumes 将会被挂载到合适的挂载点上。

扩容/缩容 StatefulSet 扩容/缩容 StatefulSet 指增加或减少它的副本数。这通过更新 replicas 字段完成。你可以使用kubectl scalekubectl patch

扩容 在一个终端窗口观察 StatefulSet 的 Pod。

kubectl get pods -w -l app = nginx

在另一个终端窗口使用 kubectl scale 扩展副本数为 5。

kubectl scale sts web --replicas= 5

statefulset.apps/web scaled

在第一个 终端中检查 kubectl get 命令的输出,等待增加的 3 个 Pod 的状态变为 Running 和 Ready。

kubectl get pods -w -l app = nginx

NAME READY STATUS RESTARTS AGE

web-0 1/1 Running 0 2h

web-1 1/1 Running 0 2h

NAME READY STATUS RESTARTS AGE

web-2 0/1 Pending 0 0s

web-2 0/1 Pending 0 0s

web-2 0/1 ContainerCreating 0 0s

web-2 1/1 Running 0 19s

web-3 0/1 Pending 0 0s

web-3 0/1 Pending 0 0s

web-3 0/1 ContainerCreating 0 0s

web-3 1/1 Running 0 18s

web-4 0/1 Pending 0 0s

web-4 0/1 Pending 0 0s

web-4 0/1 ContainerCreating 0 0s

web-4 1/1 Running 0 19s

StatefulSet 控制器扩展了副本的数量。如同创建 StatefulSet 所述,StatefulSet 按序号索引顺序的创建每个 Pod,并且会等待前一个 Pod 变为 Running 和 Ready 才会启动下一个 Pod。

缩容 在一个终端观察 StatefulSet 的 Pod。

kubectl get pods -w -l app = nginx

在另一个终端使用 kubectl patch 将 StatefulSet 缩容回三个副本。

kubectl patch sts web -p '{"spec":{"replicas":3}}'

statefulset.apps/web patched

等待 web-4 和 web-3 状态变为 Terminating。

kubectl get pods -w -l app=nginx

NAME READY STATUS RESTARTS AGE

web-0 1/1 Running 0 3h

web-1 1/1 Running 0 3h

web-2 1/1 Running 0 55s

web-3 1/1 Running 0 36s

web-4 0/1 ContainerCreating 0 18s

NAME READY STATUS RESTARTS AGE

web-4 1/1 Running 0 19s

web-4 1/1 Terminating 0 24s

web-4 1/1 Terminating 0 24s

web-3 1/1 Terminating 0 42s

web-3 1/1 Terminating 0 42s

顺序终止 Pod 控制器会按照与 Pod 序号索引相反的顺序每次删除一个 Pod。在删除下一个 Pod 前会等待上一个被完全关闭。

获取 StatefulSet 的 PersistentVolumeClaims。

kubectl get pvc -l app = nginx

NAME STATUS VOLUME CAPACITY ACCESSMODES AGE

www-web-0 Bound pvc-15c268c7-b507-11e6-932f-42010a800002 1Gi RWO 13h

www-web-1 Bound pvc-15c79307-b507-11e6-932f-42010a800002 1Gi RWO 13h

www-web-2 Bound pvc-e1125b27-b508-11e6-932f-42010a800002 1Gi RWO 13h

www-web-3 Bound pvc-e1176df6-b508-11e6-932f-42010a800002 1Gi RWO 13h

www-web-4 Bound pvc-e11bb5f8-b508-11e6-932f-42010a800002 1Gi RWO 13h

五个 PersistentVolumeClaims 和五个 PersistentVolumes 仍然存在。查看 Pod 的 稳定存储 ,我们发现当删除 StatefulSet 的 Pod 时,挂载到 StatefulSet 的 Pod 的 PersistentVolumes 不会被删除。当这种删除行为是由 StatefulSet 缩容引起时也是一样的。

更新 StatefulSet Kubernetes 1.7 版本的 StatefulSet 控制器支持自动更新。更新策略由 StatefulSet API Object 的spec.updateStrategy 字段决定。这个特性能够用来更新一个 StatefulSet 中的 Pod 的 container images,resource requests,以及 limits,labels 和 annotations。RollingUpdate滚动更新是 StatefulSets 默认策略。

Rolling Update 策略 RollingUpdate 更新策略会更新一个 StatefulSet 中所有的 Pod,采用与序号索引相反的顺序并遵循 StatefulSet 的保证。

Patch web StatefulSet 来执行 RollingUpdate 更新策略。

kubectl patch statefulset web -p '{"spec":{"updateStrategy":{"type":"RollingUpdate"}}}'

statefulset.apps/web patched

在一个终端窗口中 patch web StatefulSet 来再次的改变容器镜像。

kubectl patch statefulset web --type= 'json' -p= '[{"op": "replace", "path": "/spec/template/spec/containers/0/image", "value":"gcr.io/google_containers/nginx-slim:0.8"}]'

statefulset.apps/web patched

在另一个终端监控 StatefulSet 中的 Pod。

kubectl get po -l app = nginx -w

NAME READY STATUS RESTARTS AGE

web-0 1/1 Running 0 7m

web-1 1/1 Running 0 7m

web-2 1/1 Running 0 8m

web-2 1/1 Terminating 0 8m

web-2 1/1 Terminating 0 8m

web-2 0/1 Terminating 0 8m

web-2 0/1 Terminating 0 8m

web-2 0/1 Terminating 0 8m

web-2 0/1 Terminating 0 8m

web-2 0/1 Pending 0 0s

web-2 0/1 Pending 0 0s

web-2 0/1 ContainerCreating 0 0s

web-2 1/1 Running 0 19s

web-1 1/1 Terminating 0 8m

web-1 0/1 Terminating 0 8m

web-1 0/1 Terminating 0 8m

web-1 0/1 Terminating 0 8m

web-1 0/1 Pending 0 0s

web-1 0/1 Pending 0 0s

web-1 0/1 ContainerCreating 0 0s

web-1 1/1 Running 0 6s

web-0 1/1 Terminating 0 7m

web-0 1/1 Terminating 0 7m

web-0 0/1 Terminating 0 7m

web-0 0/1 Terminating 0 7m

web-0 0/1 Terminating 0 7m

web-0 0/1 Terminating 0 7m

web-0 0/1 Pending 0 0s

web-0 0/1 Pending 0 0s

web-0 0/1 ContainerCreating 0 0s

web-0 1/1 Running 0 10s